Über die Sicherheitslücke in den CPUs wurde nun schon viel berichtet und auch Horrormeldungen blieben nicht aus. Microsoft hat heute Nacht nun einen ersten Patch für alle Windows 10 und Server Versionen bereitgestellt. Für die Windows 10 1709 die KB4056892, für Windows 10 1703 die KB4056891. Alle weiteren sind HIER zu finden.

Windows 8.1 Nutzer haben die KB4056898 erhalten und Windows 7 Nutzer die KB4056897 Aber das war erst der Anfang. Denn neben den Softwareupdates müssen auch noch Firmwareupdates und Microcode Updates von den Geräteherstellern folgen. Wer ein Surface sein Eigen nennt, wird diese dann automatisch über Windows Update erhalten.

Microsoft selber spricht bei der Sicherheitslücke von einem „speculative execution side-channel vulnerabilities“ (spekulative Ausführung von Seitenkanal-Schwachstellen), die in allen modernen Prozessoren auftreten können. Also Intel AMD und ARM. Somit betroffen sind auch alle Betriebssysteme von Windows über Android, Chrome, iOS und MacOS.

Überprüfen, ob die Schutzfunktion aktiviert ist

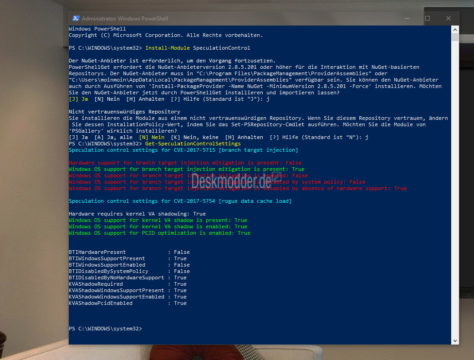

Mit PowerShell ist es schon einmal möglich die aktivierte Schutzfunktion zu überprüfen. Voraussetzung ist natürlich, dass die Januar Sicherheitsupdates und wenn vorhanden die weiteren Updates der Gerätehersteller installiert sind. Und so funktioniert es unter Windows 10.

- Windows-Taste + X drücken PowerShell (Administrator) starten.

- Install-Module SpeculationControl eingeben und Enter drücken. Damit wird über NuGet das Modul installiert.

- Die Anfragen jeweils mit der j-Taste (Ja) bestätigen und Enter dücken.

- Get-SpeculationControlSettings eingeben und Enter drücken.

- Hinweis: Sollte eine Fehlermeldung ausgegeben werden dann erst noch Set-ExecutionPolicy -ExecutionPolicy RemoteSigned hineinkopieren und Enter drücken. Danach sollte der vorherige Befehl funktionieren. Danke an Ingo

- Wer es nicht mehr installiert haben möchte gibt in PowerShell (Administrator) Get-InstalledModule SpeculationControl | Uninstall-Module ein und drückt Enter.

- Hatte man RemoteSigned ausführen müssen, gibt man in PowerShell dann Set-ExecutionPolicy -ExecutionPolicy Restricted ein. Damit wird der Vorgang rückgängig gemacht. Danke an Holgi

Jetzt wird angezeigt, ob das System, die Hardware etc. geschützt ist. Das optimale Ergebnis dabei ist natürlich die Anzeige mit „True“. Bei mir kam dieses Ergebnis:

- Hardware support for branch target injection mitigation is present: False

- Windows OS support for branch target injection mitigation is present: True

- Windows OS support for branch target injection mitigation is enabled: False

- Windows OS support for branch target injection mitigation is disabled by system policy: False

- Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Quelle: support.microsoft

Die wohl beste Empfehlung für den Fehler in der CPU liefert CERT.

CERT brings the harsh truth. #Meltdown #Spectre pic.twitter.com/UFPiYA39hd

— Sciuridae Hero (@attritionorg) January 4, 2018

Aber noch mal im Ernst. Betroffen ist nicht nur Intel, sondern AMD, ARM, Linux, Apple und weitere siehe Bild.

Windows 10 Tutorials und Hilfe

Ihr sucht weitere Tipps, Tricks und Tutorials für Windows 10? Dann schaut in unserem Wiki vorbei bzw. speichert die Seite in den Favoriten. Falls ihr Fragen habt, dann stellt diese (auch als Gast) ganz einfach bei uns im Forum. Wir werden versuchen euch bei euren Problemen zu helfen.

- Wichtige Tutorials im Wiki:

- Windows 10 reparieren, Fehler beheben, Win 10 Updates reparieren und richtig einstellen

- Windows 10 Autostart Programme entfernen und Festplatte / SSD aufräumen

- Ohne Passwort anmelden Windows 10

- Cortana entfernen, deaktivieren und OneDive entfernen

- Windows 10 Tipps zum Startmenü und Reparatur

Bei mir funktioniert der Trick nicht . Es wird mir nur angezeigt, das das Ausführen eines Scripts deaktiviert ist

Habe es hinbekommen. Die 6 grünen Ergebnisse alle mit „true“

Wegen Problemen bei der Scriptausführung bringt „Get-SpeculationControlSettings“ eine Fehlermeldung. Mit welchem Befehl kann ich das Modul „Speculation Control“ wieder deinstallieren?

Hat jemand einen Tipp für mich?

Hab ich oben hinzugefügt.

Welche Fehlermeldung ist denn gekommen?

Nach: Get-SpeculationControlSettings erschien die Fehlermeldung:

Der Befehl „Get-SpeculationControlSettings“ wurde im Modul „SpeculationControl“ gefunden, das Modul konnte aber nicht geladen werden. Wenn Sie weitere Informationen wünschen, führen Sie „Import-Module SpeculationControl“ aus.

In Zeile:1 Zeichen:1

+ Get-SpeculationControlSettings

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Get-SpeculationControlSettings:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CouldNotAutoloadMatchingModule

und nach: Import-Module SpeculationControl

Die Datei „C:\Program Files\WindowsPowerShell\Modules\SpeculationControl\1.0.0\SpeculationControl.psm1“ kann nicht geladen werden, da die Ausführung von Skripts auf diesem System deaktiviert ist. Weitere Informationen finden Sie unter „about_Execution_Policies“ (https:/go.microsoft.com/fwlink/?LinkID=135170).

In Zeile:1 Zeichen:1

+ Import-Module SpeculationControl

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : Sicherheitsfehler: (:) [Import-Module], PSSecurityException

+ FullyQualifiedErrorId : UnauthorizedAccess,Microsoft.PowerShell.Commands.ImportModuleCommand

Hat sich vielleicht bei der Installation verschluckt?

Kannst ja mal de- und dann noch einmal installieren und probieren. Anleitung wie gesagt oben mit bei.

bei mir der gleiche fehler

Bei mir ebenfalls die gleiche Fehlermeldung

Zur Ausführung müsst ihr Powershell das Ausführen von Scripts erlauben…

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

in einer PS als Admin. Danach sollte es laufen.

Danke Ingo. Hab ich oben mal als Hinweis mit eingetragen.

Super.. und wie ist der Befehl um den ‚Set-ExecutionPolicy -ExecutionPolicy RemoteSigned‘ wieder rückgängig zu machen?

Unrestricted | RemoteSigned | AllSigned | Restricted | Default | Bypass | Undefined

Set-ExecutionPolicy -ExecutionPolicy Restricted

Außerdem steht bei mir noch zum Schluss in der Liste (was vielleicht mit meiner Antwort drüber zu tun hat?):

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

Genaueres zu dem Powershell Output hier:

https://support.microsoft.com/en-za/help/4074629/understanding-the-output-of-get-speculationcontrolsettings-powershell

Danke moinmoin für die Hinweise.

Funktioniert auch bei mir nicht, das modul wird installiert aber an der Ausführung gehindert. Wie kann ich es jetzt wieder deinstallieren?

Ich hatte das gleiche Problem. Auf dieser Seite wird geholfen. https://technet.microsoft.com/de-DE/library/hh847748.aspx . Etwas umständlich aber funktioniert.

Mit welchem Befehl hast du es hinbekommen?

Bei mir lautet die letzte Meldung nach Installation des Modules:

PS C:\WINDOWS\system32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is enabled: False

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID optimization is enabled: True

BTIHardwarePresent : False

BTIWindowsSupportPresent : False

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Was ist hier zu tun? Sollte das Modul wieder deinstalliert werden?

gepostet mit der Deskmodder.de-App

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID optimization is enabled: False

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : False

PS C:\WINDOWS\system32>

Ich gehe davon aus Du meintest mich moinmoin? Nur Set-ExecutionPolicy -ExecutionPolicy UNRESTRICTED funktioniert.

Hier stehts auf RemoteSigned und damit läuft es. Komplett auf „Unrestricted“ zu stellen ist unnötig und zu unsicher. Man muss ja nicht gleich Sicherheitsfeatures komplett lahmlegen wegen sowas.

Sorry, da habe ich mich wohl versehentlich reingedrängelt. Hier meine Nachricht nochmal separat:

Bei mir lautet die letzte Meldung nach Installation des Modules:

PS C:\WINDOWS\system32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is enabled: False

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID optimization is enabled: True

BTIHardwarePresent : False

BTIWindowsSupportPresent : False

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Was ist hier zu tun? Sollte das Modul wieder deinstalliert werden?

gepostet mit der Deskmodder.de-App

Der Hinweis mit dem Replace CPU vom CERT ist so eine Sache – haben denn die ganz aktuellen CPUs den Fehler nicht mehr? kann ich fast nicht glauben.

Windows OS support for PCID optimization is enabled: False – hm, mein Westmere 6-Core X5650 sollte eigentlich PCID unterstützten. Ich bin einmal gespannt, ob auch für jene älteren Prozessoren der Support noch nachgereicht wird.

Unter Linux wurde mittlerweile der AMD-Patch angenommen, der jene Prozessoren von den Maßnahmen ausnimmt. Wie sieht es unter Windows aus? Wurde der Patch auch für AMD Ryzen-Prozessoren aktiviert?

Habe ein Quelle gefunden die das Problem für einen Idi wie mich mal beschrieben hat. Das Thema ist seit ca. 2 Jahren bekannt und war bisher unter Verschluss, da hätte man es bei 3Mrd. Rechnern auch lassen sollen ! so werden Hacker erst noch befeuert ! Ein PC braucht wahrscheinlich noch 20 Jahre bis er wirklich tauglich ist.

Ich mache genau eins auf allen Rechnern: wenn mir Updates angeboten werden > installieren. Aber die o.a. Sachen alle iwo reinkopieren und „entern“? Äääh – wird schon schiefgehen.

V.a.D. laß´ ich mich nicht verrückt machen. Im übrigen bin ich der Meinung von

@Gerhard – sie hätten unter Verschluß halten und eisern schweigen sollen.

Aber jetzt kommen die Updates und die Rechner werden 2% oder 5% oder „bis“ 30% langsamer – oder auch nicht. Und keine Sau kennt sich noch aus, ob das wirklich was genutzt hat – oder auch nicht…

Alles klar?

———————————

PS: der Einkauf am Freitag, der ist wichtig und hat Prio 1 – weil meine Vorräte zur Neige gehen. Verhungern wäre a.j.F. fataler, als sich der Gefahr von Meltdown und/oder Spectre auszusetzen. Punkt.

Ad.PS.: Ob es sich da auszahlt, dass viele Bankterminals auf extrem alte Hardware setzen? (Betroffen sind CPUs ab 1995)

Dann könnte das mit dem Einkauf auch klappen. Sonst müsste man ja Angst haben, dass das Banken-Netzwerk ausspioniert wird und schon das Geld abheben ein Problem werden könnte.

Einkauf hat geklappt, grins – habe zwar nicht am Bank- sondern am Norma-Terminal/Kasse 98,52 € bezahlt.

Damit die ganze Sache auch wirklich aktiv wird, sind danach auch noch Änderungen an Einstellungen notwendig.

https://support.microsoft.com/en-us/help/4072698/windows-server-guidance-to-protect-against-the-speculative-execution

Ich gehe stark davon aus, dass die Änderungen am Client gleich sind.

Die Frage ist – sind die Änderungen nur am Server nötig?

Nach KB4056890 for W10 1607 ..2007

+ Bios Update 2.21 Lenovo P70

alles Paletti (2 false)

KeinGeschwindigkeits Einbruch

Ergebniss :

PS C:\Windows\system32> Get-SpeculationControlSettings

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID optimization is enabled: True

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

… bei mir sieht es auch so aus …. denke, es ist ok ….

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: False

Suggested actions

* Install BIOS/firmware update provided by your device OEM that enables hardware support for the branch target injection mitigation.

* Follow the guidance for enabling Windows support for speculation control mitigations are described in https://support.microsoft.com/help/4072698

BTIHardwarePresent : False

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : False

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : True

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

Bei mir sieht das so aus. Ist nicht gut, oder ??

Habe ein AMD System.

Windows 10 1709 die KB4056892 ist von Hand installiert.

„Wer es nicht mehr installiert haben möchte gibt in PowerShell (Administrator) Get-InstalledModule SpeculationControl | Uninstall-Module ein und drückt Enter.“

Das betrifft aber nur das Modul zur Überprüfung in der PowerShell, nicht das Windows Update an sich. Habe ich das so richtig verstanden?

Nur das Modul, ist richtig.

Bahnhof, Bahnhof, Bahnhof!

Vielleicht sollte ich mal wieder in die Kirche, das könnte vielleicht helfen!?

(Das ist keine Kritik, Ihr macht gute Arbeit hier. Einfach nur Hilflosigkeit meinerseits.)

Beten hilft immer…

Nach diesem Test dürfte man

KEINE INSIDER mehr installieren !!!

Dein Post ist zwar schon was älter aber stimmt so auf jeden Fall NICHT MEHR bei der RS4 17134.81 habe ich mit meinem AMD-System noch immer kein Spectre-Schutz aber mit RS5 17677.1000 habe ich ihn

bei der RS4 17134.81 habe ich mit meinem AMD-System noch immer kein Spectre-Schutz aber mit RS5 17677.1000 habe ich ihn

( gleicher Zustand – ohne MicrocodeUpdate bzw. Bios / UEFI Update )

Das betrifft ja nicht nur die Insider, sondern alle CPU´s wie oben ja schon steht

Das einzige was ich mich da frage ist, warum da nicht schon vorher drauf reagiert wird / wurde und warum da nicht schon seitens MS ein entsprechendes Fix bereit gestellt wurde – AUCH AUF BIOS EBENE – das die das ja können zeigt ja schon der Umstand als es ( bei einigen AMD´s Boards) ja schon wegen einer Build Probleme gab ( Erinnerung > Secure Boot etc. ).

Ich vermute ja mal das es bestimmt eine Geräte / Prozessoren /Mainboards gibt die ja schon lange keine Update mehr bekommen

Den „Test“ habe ich auch 2 mal gemacht – bei meinem AMD sind auch mehrere false-Einträge dabei – sogar nach cleaninstall UND den neusten Update / CU´s

Bei der RS3 sind die relevanten Einstellungen

auf True, zwei Einstellungen auf False.

Vor dem letzten Asus Bios Update vom 4.1 2018

hatte ich noch drei mal False von 9

Insider 17063 fünf mal False.

@moinmoin:

sollte die Sicherheitsrichtlinie am Ende des Test nicht wieder auf restricted gesetzt werden?

Set-ExecutionPolicy -ExecutionPolicy Restricted

Habe es hinbekommen. Die 6 grünen Ergebnisse alle mit „true“

Die Anleitung ist unvollständig:

Es fehlt die genaue Angabe, wo man „Set-ExecutionPolicy-ExecutionPolicy RemoteSigned“ hineinkopieren soll!

Variante 1: als eigene Eingabe – Fehlermeldung

Variante 2: noch hinter den vorigen Ausdruck „Get-SpeculationControlSettings“ dahinter: Ergebnis Fehlermeldung.

Also was solls, Anleitung funktioniert nicht!

Hallo Reinhard,

wenn du im PowerShell Fenster arbeitest, gehört auch der Befehl dort rein. Danach dann der vorherige Befehl noch einmal, da ja davor eine Fehlermeldung kam.

Würde es nicht funktionieren, hätten sich schon längst mehrere beschwert.

Warum unvollständig – siehe mal GENAU Anleitung oben :

Hinweis: Sollte eine Fehlermeldung ausgegeben werden dann erst noch Set-ExecutionPolicy -ExecutionPolicy RemoteSigned hineinkopieren und Enter drücken. Danach sollte der vorherige Befehl funktionieren.

Wer lesen kann ist klar im Vorteil

Achja und wo die ganzen Befehle reinkommen sollte sich ja mit der Überschrift Intel CPU Sicherheitslücke mit PowerShell überprüfen, ob die Schutzfunktion aktiviert ist auch erübrigt haben