Gerade erst vor kurzem hatten wir euch die beiden Tools AppCompatibilityView und AppAudioConfig vorgestellt. Jetzt hat Nirsoft noch einmal massiv nachgelegt und verschiedene kleine (wie immer portable) Tools für Windows bereitgestellt, mit denen man viel auslesen und überprüfen kann. Angefangen mit dem OfflineRegistryFinder.

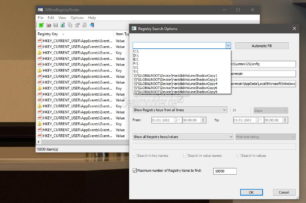

Hat man eine Änderung in der Registry vorgenommen und vergessen eine Sicherung des Schlüssels zu erstellen, so kann man mithilfe des Tools ein Backup aufrufen und dort die Sicherung nach dem originalen Schlüssel durchsuchen. Oder aber wenn man startet es von einem externen Laufwerk und kann so auf sein Windows zugreifen und einen bestimmten Key suchen.

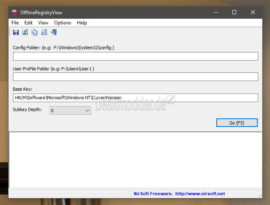

Adäquat dazu OfflineRegistryView. Auch damit lassen sich von einem externen Laufwerk aus die Registry von Windows durchsuchen. Es wird dann der gewünschte Registry Key angezeigt, der als Reg-Datei gespeichert werden kann. Beide Tools können also gegenüber den normalen „Online“ Registry Tools von Nirsoft auch ohne gestartetem Windows genutzt werden.

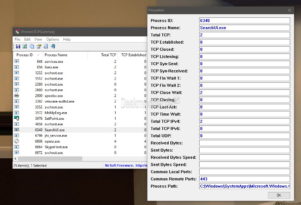

ProcessTCPSummary

Ein weiteres Tool ist ProcessTCPSummary. ProcessTCPSummary ist ein einfaches Tool für Windows, das eine Zusammenfassung von allen Prozessen, die TCP-Verbindungen nutzen oder UDP-Ports abhören. Für jeden Prozess zeigt dieses Tool die Gesamtzahl der TCP-Verbindungen, die Anzahl der von TCP-Verbindungen für jeden Status (Established, Listening, Syn-Sent, Syn-Received….), die Anzahl IPv4 TCP-Verbindungen und die Anzahl IPv6 TCP Verbindungen. Das Tool sollte als Administrator gestartet werden, um auch die Anzahl der von jedem Prozess gesendeten und empfangenen TCP/UDP-Bytes sowie der aktuelle Sende-/Empfangsgeschwindigkeit sehen zu können.

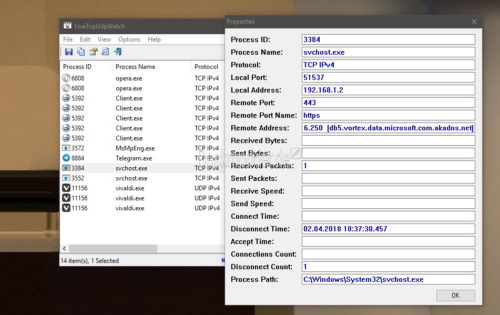

LiveTcpUdpWatch

LiveTcpUdpWatch ist ein Tool für Windows, das Live-Informationen anzeigt.Alle TCP- und UDP-Aktivitäten auf dem System werden in jeweils einer Zeile aufgelistet. In den Eigenschaften kann man sich dann die Einzelheiten dazu in Ruhe anschauen. So auch die Remote Adresse, die dahintersteckt.

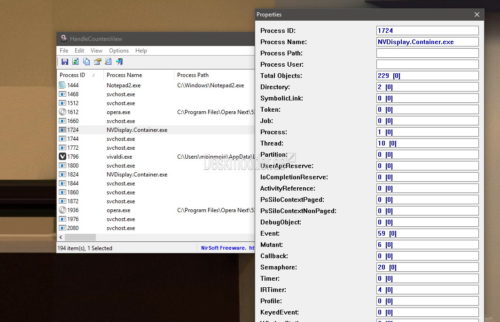

HandleCountersView

HandleCountersView ist ein einfaches Tool für Windows, das die aktuelle Anzahl der Zugriffsrechte (Datei, Verzeichnis, Token, Job, Thread, etc.) die von jedem Prozess auf dem System geöffnet werden und die Änderung der Anzahl der „Handles“ seit dem letzten Zurücksetzen der Zähler.

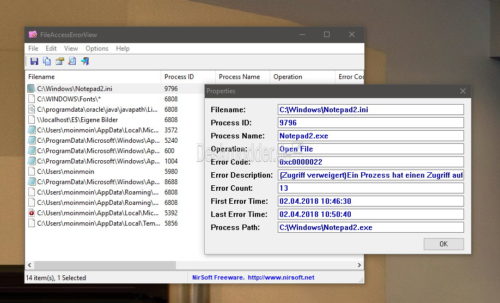

FileAccessErrorView

Ganz interessant ist durchaus FileAccessErrorView. Es ist ein Diagnosetool für Windows. Es zeigt Informationen über Fehler die auftreten, wenn Programme auf dem System versuchen eine Datei zu öffnen, lesen, schreiben, oder löschen. FileAccessErrorView zeigt den Dateinamen, den die Anwendung versucht zu öffnen, lesen, schreiben, oder löschen. Die Prozess-ID/Name der Anwendung, den Fehlercode (NTSTATUS-Code), die Beschreibung des Fehlercodes, die Anzahl der Fehler und den Zeitstempel dieses Fehlers werden angezeigt.

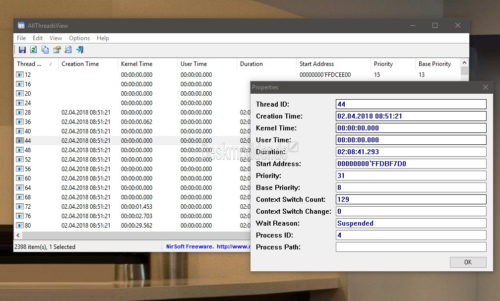

AllThreadsView

AllThreadsView ist ein einfaches Tool für Windows, dass eine Liste aller laufenden Threads aller Prozesse auf dem System in einer Tabelle anzeigt. Für jeden Thread werden folgende Informationen angezeigt: Thread-ID, Erstellungszeit, Kernelzeit, Benutzerzeit, Dauer, Startadresse, Priorität, Basispriorität, Anzahl der Kontextwechsel, Kontextwechsel (seit der letzten Aktualisierung), Wartegrund, Prozess-ID, Prozesspfad. Also ähnlich dem Task-Manager aber durchaus mit weiteren Informationen.

Info und Download:

Einsetzbar sind alle Tools wie immer von Windows XP bis zur Windows 10. Die deutsche Sprachdatei wird sicherlich in kürze auch zum Download bereit stehen. Hier nun die einzelnen Links zu den Tools und weitere, die oben nicht aufgeführt sind.

- AllThreadsView

- AppNetworkCounter Zeigt die Anzahl der TCP / UDP-Bytes und Pakete, die von jeder Anwendung auf dem System gesendet und empfangen werden.

- AppReadWriteCounter Zeigt die aktuellen Dateilese- und schreibvorgänge jeder auf dem System ausgeführten Anwendung.

- EdgeCookiesView Cookies vom Microsoft Edge werden angezeigt.

- FileAccessErrorView

- FileActivityWatch Zeigt Informationen über jeden Lese- / Schreib- / Löschvorgang von Dateien auf dem System an.

- HandleCountersView

- KeyboardStateView Zeigt den aktuellen Status und den virtuellen Schlüsselcode jeder gedrückten Taste und mehr.

- LiveTcpUdpWatch

- OfflineRegistryFinder

- OfflineRegistryView

- ProcessTCPSummary

Und am Besten holt man sich das Zeugs mit dem WSCC

http://www.kls-soft.com/wscc/

netter Nebeneffekt, das Teil holt auch gleich noch die Sys Internals Suite von Microsoft und packt alles an einen Platz und mit einem Klick auf Update wird das dann auch aktuell gehalten.

In den Einstellungen unter Network beim Update Manager alle Haken setzen, dann sucht das Teil nicht nur nach Updates sondern auch nach neuen Tools.

Leider findet das Teil

WirelessKeyView v2.05 – Recover lost wireless network key

Copyright (c) 2006 – 2016 Nir Sofer

https://www.nirsoft.net/utils/wireless_key.html

nicht, muss man sich also extra holen.

Möglicherweise weil es nicht immer funktioniert (oder weil sich ein Trottel aufgeregt und Hack Tool geblökt hat, war mal drin und ist dann plötzlich verschwunden), siehe FAQ, aber wo es funktioniert ist das Teil genial – und völlig unsicher weil ASCII pur, beim Export.

https://www.nirsoft.net/utils/wireless_wep_key_faq.html

und weil das Teil einen kleine Fehler hat, der nie behoben wurde.

Exportieren samt Short-Keys unter Datei funktionieren nicht.

Alle oder einen Schlüssel markieren, Rechtsklick und dann ausgewählte Einträge speichern, das funktioniert.

Sehr praktisch wenn man Rechner neu aufsetzt und es funktioniert, einfach ein AES 256 verschlüsseltes 7z-Archiv mit den Verbindungen samt Passwörtern, 7-Zip-Portabel und WirelessKeyView mit auf den bootfähigen USB-Stick mit Windows kopieren, Notepad++, die jeweils aktuelle .msu von https://www.catalog.update.microsoft.com (bei der Suche 1709, 1803, etc. eingeben und passend auswählen) mit den Cumulativen Updates (NICHT DELTA!!!) darf da gerne auch noch mit drauf und schon kann man einen Rechner beim Neuaufsetzen gleich so einrichten, dass man hinterher alle WLAN-Verbindungen sofort wieder nutzen kann, auch mit lokalem Konto und ohne Verbindung ins Netz.

Fall sich jemand fragt warum er die gespeicherte Datei in ein verschlüsseltes Archiv packen soll, nur so für den Fall, dass der Stick mal abhanden kommt – deshalb:

==================================================

Netzwerkkennung (SSID): Gast Wirtshaus im Braunauer Hof

Schlüsselart : WPA2-PSK

HEX-Schlüssel : 5061756c616e657200

ASCII-Schlüssel : Paulaner

Adapter-Name : Intel(R) Dual Band Wireless-AC 7260

Adapter-GUID : {D12087AF-3010-4FC1-9FB3-184A6F60B500}

Authentifizierung : WPA2PSK

Verschlüsselung : AES

Verbindungsart : ESS

Zuletzt geändert : 2018-03-31 17:39:06

Dateiname : C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\{D12087AF-3010-4FC1-9FB3-184A6F60B500}\{EB5DADBE-6305-4424-9397-0A16FB7A18A6}.xml

==================================================

gut lesbar.

Quizfrage, welche Brauerei beliefert diese Gaststätte und wann wurde der Rechner auf 17133.1/1803 umgestellt? ;-))

Soviel zu ganz geheimen und nicht erratbaren Passwörtern für’s WLAN.

Aber es wurden immerhin Groß- und Kleinbuchstaben verwendet, an den Ziffern und Sonderzeichen happert es noch ein wenig.