Der Windows Defender unter Windows 10 schützt gegen sehr viele Bedrohungen, zum Beispiel Viren und Malware. Aber es gibt noch eine andere Variante, die der Windows Defender abdecken kann. Das sind die potenziell unerwünschten Anwendungen (PUA). In englisch Potentially Unwanted Applications. PUAs treten zum Beispiel häufig in Softwarebündelung, oder als Ad Injection im Browser auf.

Um auch diesen Schutz zu aktivieren muss man die Funktion nur im PowerShell aktivieren. Wer einmal überprüfen möchte, ob dieser Schutz bei sich schon aktiv ist, braucht nur über die Windows-Taste + X PowerShell (Administrator) starten und einmal Get-MpPreference eingeben und Enter drücken. Unter PUAProtection wird eine 1 (aktiviert) oder 0 (nicht aktiviert) ausgegeben.

Bevor man nun die PUA Schutzfunktion aktiviert kann man einmal einen Test durchführen.

- Die Seite: amtso.org/feature-settings-check-potentially-unwanted-applications/

- Dort im Link die PotentiallyUnwanted.exe herunterladen.

PUA Schutzfunktion über PowerShell aktivieren oder deaktivieren

Schlägt nun Windows Defender schon beim Download an und zeigt einen Banner, dass „eine App blockiert wurde, die eine unerwünschte Funktion ausführen könnte“. Dann ist alles in Ordnung. Wird die PotentiallyUnwanted.exe im Download-Ordner abgelegt besteht der Schutz für diese EICAR-Test.exe nicht. Dann muss der Befehl in PowerShell ausgeführt werden.

- Wieder PowerShell (Administrator) starten

- Den Befehl: Set-MpPreference -PUAProtection Enabled hineinkopieren und Enter drücken.

Hat man noch die PotentiallyUnwanted.exe, reicht ein Rechtsklick umbenennen und der Defender schlägt sofort Alarm. Auch könnte man diese Datei erneut herunterladen und sie wird im Windows Defender Security Center (später dann Windows Sicherheit) unter Viren und Bedrohungsschutz -> Bedrohungsverlauf sieht man die Datei unter Quarantäne.

Wer den Schutz wieder deaktivieren möchte, benutzt den Befehl Set-MpPreference -PUAProtection Disabled.

Ein Test in einer VM zeigte, dass der Schutz von Haus aus nicht aktiviert ist. Da ich immer noch auf meinem Hauptrechner den Registry Eintrag für den Malwareschutz stehen habe, der damals noch nötig war, schlug der Windows Defender bei mir trotzdem an, obwohl der PUA-Schutz über PowerShell noch nicht aktiviert war. Man fragt sich nur, warum Microsoft diesen Schutz nicht wenigstens als optionale Funktion im Windows Defender bzw. unter Windows Sicherheit aktivieren kann. Aber vielleicht kommt dies auch bald.

Mehr dazu findet ihr unter docs.microsoft. Wie man den Windows Defender über PowerShell steuern kann, findet ihr hier: Windows Defender über PowerShell steuern. Mehr gibt es natürlich bei uns im Wiki zu den Schutzeinstellungen zu finden.

Nachtrag:

Der alte Schutz in der Registry und die neue Variante über PowerShell sind identisch. Der Unterschied ist, dass die PowerShell Variante die Einstellung direkt für den Windows Defender vornimmt und es nicht via Gruppenrichtlinie geregelt wird.

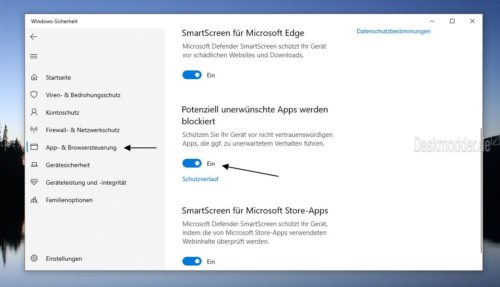

[Update]: Mit der Windows 10 2004 (Mai 2020 Update) wird diese Funktion dann direkt unter Windows-Sicherheit App- und Browsersteuerung -> Zuverlässigkeitsbasierter Schutz-> Einstellungen -> „Potenziell unerwünschte Apps werden blockiert“ einstellbar sein.

PUA Schutzfunktion in der Registry

Hat man den Schutz aktiviert, wird in der Registry unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender ein neuer DWORD-Wert (32-Bit) angelegt mit dem Namen PUAProtection

- Wert 1 = Der PUA Schutz ist aktiviert

- Wert 0 = Der PUA Schutz ist deaktiviert

Man sollte es aber über die PowerShell Befehle machen, da in der Registry nur das „System“ und der TrustedInstaller“ die Berechtigung für eine Änderung haben. Bzw. ab Windows 10 2004 unter Windows Sicherheit. Man kann zwar den Schlüssel Windows Defender in Besitz nehmen und die Änderung vornehmen. Aber wenn, dann sollte man danach diese Berechtigung auch wieder zurücksetzen. Ansonsten kann der Schutz und die Einstellungen dort ausgehebelt werden.

Windows 10 Tutorials und Hilfe

Ihr sucht weitere Tipps, Tricks und Tutorials für Windows 10? Dann schaut in unserem Wiki vorbei bzw. speichert die Seite in den Favoriten. Falls ihr Fragen habt, dann stellt diese (auch als Gast) ganz einfach bei uns im Forum. Wir werden versuchen euch bei euren Problemen zu helfen.

- Wichtige Tutorials im Wiki:

- Windows 10 1803 17134 neu installieren Tipps und Tricks

- Windows 10 1803 17134 lässt sich nicht installieren Tipps und Tricks

- Windows 10 reparieren, Fehler beheben, Win 10 Updates reparieren und richtig einstellen

- Windows 10 Autostart Programme entfernen und Festplatte / SSD aufräumen

- Ohne Passwort anmelden Windows 10

- Cortana entfernen, deaktivieren und OneDive entfernen

- Windows 10 Tipps zum Startmenü und Reparatur

Gleich mal aktiviert. Danke!

Kann man das auch per Reg aktivieren?

Kann man, sollte man aber nicht.

Ich hab es oben nachgetragen. Auch die Erklärung warum man PowerShell nehmen sollte.

Offenbar hat Windows keinen so großen Wert auf PUA-Protection gelegt. Als ich noch (weiland) den Avira unter Win8.1 laufen hatte, kam der Schutz öfter mal als Meldung und wurde in Quarantäne verschoben. Wäre gut, wenn man im Sicherheitscenter den Schutz unkompliziert aktivieren könnte.

toll, die exe ließ sich problemlos laden, danach pua aktiviert aber, wie lässt sich dieses „Testfile“ jetzt wieder löschen??? …noch paarmal probiert, nix, file lässt sich nicht löschen :/

Bei mir rödelte nach einen Rechtsklick der „Ring“ ein paar Sekunden, aber dann kam das Kontextmenü und die exe ließ sich löschen.

gerödelt wurde auch lang und nix passierte…habe jetzt mein Windows Image von gestern aufgezogen und nu is se weg. Trotzdem, dat war ne blöde Aktion mit dieser .exe

„PUAs treten zum Beispiel häufig in Softwarebündelung, oder als Ad Injection im Browser auf.“

Vielleicht bin ich besonders mißtrauisch, vielleicht warte ich auch geradezu darauf, abzuhakeln oder auf „Decline“ zu klicken – solch unerwünschtes hat sich in den letzten Jahren so selten bei mir eingeschlichen, das ich es immer zeitnah ins Nirvana schicken konnte.

Die PotentiallyUnwanted.exe ließ sich NICHT herunterladen.

PUA Schutzfunktion im Windows Defender ist NICHT aktiviert, der Defender hat den Download blockiert.

Die Schutzfunktion werde ich über PowerShell aktivieren.

Danke für den Tipp

ich kompremiere gerne mit upx…leider zählt es zu den „unwanted“ programmen…95% dieser meldungen basieren auf falschmeldungen (meine erfahrung). selbst vs dateien waren schon unter den „gemeldeten“.

sowas einzuschalten und auch noch dazu zu raten halte ich für grob fahrlässig und sehr unproffesionell.

Jep, dass ist auch in etwa meine Erfahrung. Den PUA-Schutz gibt es ja nun schon eine ganze Weile (mindestens seit einem Jahr) und ich hatte den testweise auch mal aktiviert. Keine 3 Wochen später aber wieder deaktiviert, weil es einfach wirklich eine riesige Menge an False Positives gibt. Und damit meine ich nicht Bundle-Installer, wo man das noch nachvollziehen kann, weil die „Adware“ halt enthalten ist, völlig egal, ob man sie abwählen kann oder nicht, sondern wirklich sowas wie laufzeitkomprimierte ausführbare Dateien, etwas exotischere Installer-Systeme und ähnliches. Habe ich sonst quasi nie „Fehlalarme“ mit dem Windows Defender, so hatte ich sie mit der PUA-Protection zumindest zum damaligen Zeitpunkt im Schnitt 2x pro Woche und ein Gegencheck auf VT bestätigte im Regelfall auch, dass die Dateien sauber sind. Wie gesagt, bei Adware-Bundles ist das „meckern“ noch okay, aber insgesamt scheint mir da die Heuristik allgemein noch ein wenig zu oft durchzudrehen. Vermutlich ist das auch der Grund, warum man die Option derzeit noch nicht über die GUI aktivieren kann.

Also bei mir (17134.228) wurde die Testdatei auch sofort nach dem Download angekreidet. Der PUA-Schutz ist wie in der Anleitung genannt nicht gesetzt gewesen zu dem Zeitpunkt. Dann testweise mal manuell über die PS aktiviert und wieder die Datei geladen. Es zeigte sich hierbei kein anderes Verhalten als ohne den genannten Schalter. Ist es ggf. möglich, dass dieser Schalter seit der dauerhaften Aktivierung des Malwareschutzes in der Home-Version obsolet geworden ist ?

Der PowerShell Befehl ist bei meiner Home teilweise ausgegraut. PUA-Protection weiterhin auf 0.

@AngelOfDarkness und genau das ist der Punkt was ich nicht verstehe. Ich konnte die exe in der Insider sogar ausführen und es wurde ein Fenster geöffnet mit einem schönen Spruch.

Nachdem ich es gesetzt hatte ging da alles sofort in Quarantäne.

Ich könnte mir (auch) vorstellen, dass der Windows Smartscreen Schutz die Meldung ausgelöst hat. Ist dieser doch seit 1703 (9?) Teil vom Defender und überwacht auch lokal abgelegte Downloads von Drittanbietersoftware. Sprich, dass einfach die öffentliche Test Datei bereits per CloudProtect bekannt ist als Träger von Malware. Ich zumindest habe den hinzugefügten Schalter PUAProtection erst mal Enable stehen lassen. Schaden kann er, wenn ohne Funktion ja nicht.

hallo

ich habe den test gemacht und habe bei sehr vielen angaben false erhalten,,,hhmmm

weis jemand warum und wie ich und was ich auf true aendern muss

AttackSurfaceReductionOnlyExclusions :

AttackSurfaceReductionRules_Actions :

AttackSurfaceReductionRules_Ids :

CheckForSignaturesBeforeRunningScan : False

CloudBlockLevel : 1

CloudExtendedTimeout : 1

ComputerID : C6F8BC40-702F-4960-A5FE-3782511FEF83

ControlledFolderAccessAllowedApplications :

ControlledFolderAccessProtectedFolders :

DisableArchiveScanning : False

DisableAutoExclusions : False

DisableBehaviorMonitoring : False

DisableBlockAtFirstSeen : False

DisableCatchupFullScan : True

DisableCatchupQuickScan : True

DisableEmailScanning : True

DisableIntrusionPreventionSystem :

DisableIOAVProtection : False

DisablePrivacyMode : False

DisableRealtimeMonitoring : False

DisableRemovableDriveScanning : True

DisableRestorePoint : True

DisableScanningMappedNetworkDrivesForFullScan : True

DisableScanningNetworkFiles : False

DisableScriptScanning : False

EnableControlledFolderAccess : 0

EnableNetworkProtection : 0

ExclusionExtension :

ExclusionPath :

ExclusionProcess :

HighThreatDefaultAction : 0

LowThreatDefaultAction : 0

MAPSReporting : 2

ModerateThreatDefaultAction : 0

PUAProtection : 1

QuarantinePurgeItemsAfterDelay : 90

RandomizeScheduleTaskTimes : True

RealTimeScanDirection : 0

RemediationScheduleDay : 0

RemediationScheduleTime : 02:00:00

ReportingAdditionalActionTimeOut : 10080

ReportingCriticalFailureTimeOut : 10080

ReportingNonCriticalTimeOut : 1440

ScanAvgCPULoadFactor : 50

ScanOnlyIfIdleEnabled : True

ScanParameters : 1

ScanPurgeItemsAfterDelay : 15

ScanScheduleDay : 0

ScanScheduleQuickScanTime : 00:00:00

ScanScheduleTime : 02:00:00

SevereThreatDefaultAction : 0

SignatureAuGracePeriod : 0

SignatureDefinitionUpdateFileSharesSources :

SignatureDisableUpdateOnStartupWithoutEngine : False

SignatureFallbackOrder : MicrosoftUpdateServer|MMPC

SignatureFirstAuGracePeriod : 120

SignatureScheduleDay : 8

SignatureScheduleTime : 01:45:00

SignatureUpdateCatchupInterval : 1

SignatureUpdateInterval : 0

SubmitSamplesConsent : 1

ThreatIDDefaultAction_Actions :

ThreatIDDefaultAction_Ids :

UILockdown : False

UnknownThreatDefaultAction : 0

PSComputerName :

dankew

Ich habe bei mir folgenden Eintrag gefunden:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\MpEngine]

„MpEnablePus“=dword:00000001

der bewirkt doch dasselbe, oder gilt der nicht mehr, oder soll man beide Einträge in der REG hinterlegen ?

Grüße

Dieter

MpEnablePus war bei mir auch drin und dadurch hatte der Defender sofort angeschlagen. (Siehe oben).

Ob du nun zusätzlich den PowerShell Befehl nutzt, bleibt im Endeffekt dir überlassen.

Der PowerShell-Befehl „Set-MpPreference -PUAProtection Enabled“ tätigt an einer anderen Stelle in der REG einen Eintrag. Ich wollte eigentlich wissen, ob der Eintrag „[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\MpEngine]

„MpEnablePus“=dword:00000001“ dadurch unwirksam wird oder beide Einträge getrennt von einander arbeiten und wenn ja, wo ist der Unterschied. Ich habe aktuell beide Einträge aktiv.

Grüße Dieter

Hab jetzt noch einmal recherchiert.

Beide sind identisch. Der eine in der Registry ….Policies ist eine Änderung die über die Gruppenrichtinien eingestellt wird.

Der über PowerShell kann nun direkt gesetzt werden. Was in den alten Versionen von Windows 10 nicht möglich war.

Also reicht der Registry Eintrag den du jetzt schon hast. Oder du tauscht es aus, da es dann direkt im Defender wirksam wird.

PUAProtection ist bei mir weder in der Registry noch per PowerShell aktiviert.

Trotzdem schlägt der Defender sofort Alarm!

So unterschiedlich ist es. Siehe meine Antwort auf AngelOfDarkness

In Bezug auf https://www.deskmodder.de/blog/2018/10/27/windows-defender-in-der-sandbox-wird-ausgerollt-und-kann-aktiviert-deaktiviert-werden/ :

Bei mir hebelt die Sandbox die PUAProtection aus! Es geht nur eins von beiden.

https://www.amtso.org/feature-settings-check-potentially-unwanted-applications/

Mit Sandbox startet das „PotentiallyUnwanted.exe“, obwohl PUAProtection auf 1 steht (Get-MpPreference)

Erst nach „setx /M MP_FORCE_USE_SANDBOX 0″+Neustart wird geblockt (und die 64bit-Version von „AnyBurn.exe“ gelöscht… aber die 32bit lässt er mir).

Hat das noch jemand?

Ich habe es nochmal auf einem frischen Windows in einer VM getestet, mit selbem Ergebnis.

Beides sind Windows 1809 Build 17763.195

Muss man denn Eintrag auch unter 1909 noch selber Ausführen?

Hab ich noch nicht überprüft. kannst du aber in der Registry mal nachschauen

https://www.deskmodder.de/blog/2015/11/26/windows-defender-auch-mit-malware-schutz/

Muss man nach wie vor selber machen. Mittels Get-MpPreference geprüft und es stand eine 0 da.

Ich habe die PUAProtection via PowerShell aktiviert und trotzdem kann ich die PotentiallyUnwanted.exe downloaden und ausführen.

Hinterlässt natürlich kein so schönes Gefühl.

Win10 Build 19041.1 | Version 2004

Dann muss da etwas nicht geklappt haben bei Dir. Ich kann die Datei im Edge nicht herunterladen noch kann ich sie ausführen, wenn ich sie mit Vivaldi herunterlade. Wird vom Defender sofort blockiert.

Gerade getestet, auch im Edge (der vorherige Download war mit dem Fuchs) kann ich die Datei downloaden.

Der Defender schneidet (bei mir) sehr schlecht bei dem kompletten Test (https://www.amtso.org/security-features-check/) ab. Das einzige was er abfängt sind ungepackte eicar’s.

Ich bin jetzt erst knapp 2 Wochen mit Win 10 unterwegs, unter Win 7 hatte ich Kaspersky Free drauf, der den kompletten Test bestanden hat.

Dann hatte ich vorhin auch noch das gelesen, https://www.computerbase.de/forum/threads/ransomware-simulator-vs-antivirusprogramme-wer-ist-so-gut-wie-sein-ruf.1916094/#post-23557111

Da komme ich natürlich ins Grübeln.

Ich verstehe nur nicht wie sich der Defender so unterschiedlich auf verschiedenen Rechnern verhalten kann.

Warum über PowerShell? Warum nicht über Windows-Sicherheit App- und Browsersteuerung -> Zuverlässigkeitsbasierter Schutz-> Einstellungen ? Ist doch einfacher.

Das klappt dort erst ab Windows 10 2004

Geht doch um die Win10 Build 19041.1 | Version 2004 oder hab ich etwas falsch verstanden. Dann möchte ich mich entschuldigen.

Ist bei mir aktiviert, ob ich das selbst einmal getan hatte, weiß ich nicht mehr. Ich hatte mal bei Chip aus versehen statt auf „Hersteller Seite“ auf Downloaden geklickt, der Chip Downloader wurde als Unerwünscht eingestuft und blockiert.

Noch ein Versuch.

Ich habe die PUAProtection via PowerShell deaktiviert.

Danach im Zuverlässigkeitsbasierter Schutz „Potenziell unerwünschte Apps werden blockiert“ aktiviert. Die UAC-Abfrage bestätigt und trotzdem kann ich die PotentiallyUnwanted.exe downloaden und ausführen.

Die Virusdefinitionen sind aktuell.

Falls jemand noch einen Tipp hat, bitte immer her damit!

Hast du denn in der Abfrage über Get-MpPreference nachgeschaut, ob dort auch eine 1 für aktiviert steht?

Hier wird es sofort blockiert.

Oder anders gefragt, hast du andere Tools installiert? Malwarebytes oder ähnliche?

Get-MpPreference zeigt mir eine 1 bei PUAProtection und sonst habe ich keine Scanner installiert.

Danke für deine Hilfe moinmoin.

Ich werde noch ein wenig testen und falls es nichts bringt, kommt Kaspersky wieder drauf.

Hi,

ich bekomme folgende Fehlermeldung:

Set-MpPreference -PUAProtection Enabled

Set-MpPreference : Es ist ein allgemeiner Fehler aufgetreten, für den kein spezifischerer Fehlercode verfügbar ist.

In Zeile:1 Zeichen:1

+ Set-MpPreference -PUAProtection Enabled

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (MSFT_MpPreference:root\Microsoft\…FT_MpPreference) [Set-MpPreference],

CimException

+ FullyQualifiedErrorId : HRESULT 0x800106ba,Set-MpPreference

Gruß