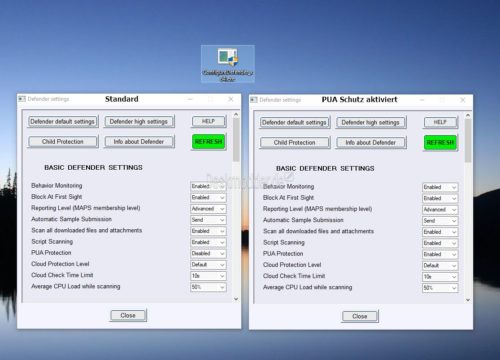

Durch Zufall bin ich über ein kleines Tool gestolpert. ConfigureDefender von AndyFul. Mit diesem kleinen Tool kann man Einstellungen am Windows Defender vornehmen. Die wohl interessanteste Einstellung ist die Aktivierung des PUA-Schutzes. Damit werden potentiell unerwünschte Anwendungen erkannt und blockiert. Mit dem Tool erspart man sich die Änderungen in der Registry, Gruppenrichtlinie bzw. über PowerShell.

Wie man den PUA Schutz aktiviert hatten wir euch hier schon gezeigt. Und wie man den Windows Defender über PowerShell steuern kann, steht bei uns im Wiki. Das Tool macht es uns nun einfacher, indem die Änderungen über eine GUI gemacht werden können.

Die Anwendung ist einfach. Trotzdem sollte man wissen, was man da macht. Die ConfigureDefender.exe per Rechtsklick als Administrator starten und dann werden die aktuellen Einstellungen geladen. Nimmt man nun eine Änderung vor, muss man danach auf Refresh drücken und zur Sicherheit einmal neu starten. Da einige Einstellungen erst dann übernommen werden.

Eigentlich war ich der Meinung, dass der PUA-Schutz im Defender schon von Haus aus aktiviert ist. Aber dem ist nicht so. Dieser ist nur im Windows Defender ATP (Advanced Threat Protection) bzw. im System Center Konfigurations-Manager aktiviert. Also muss man ihn manuell oder über das Tool aktivieren, wenn man es denn möchte.

Eine Übersicht, wann der letzte Scan, welche Engine installiert ist oder zum Beispiel wann das letzte Signaturupdate installiert wurde erhält man über den Klick auf “ Info about Defender“. In der Version 1.1.1.1 musste AndyFul die Funktion „Real-time Monitoring“ entfernen, da Microsoft dies sonst als „Hack-Tool“ eingestuft hatte. Aber nun gut damit können wir leben.

Info und Download:

- github.com/ConfigureDefender

- github.com/ConfigureDefender_x64.exe

- github.com/ConfigureDefender_x86.exe

Windows 10 Tutorials und Hilfe

In unserem Windows 10 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks. Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Installationsdateien findet ihr hier immer in der rechten Sidebar.

- Installation:: Windows 10 Clean installieren, Win 10 1809 neu installieren, Win 10 1803 neu installieren

- Probleme bei der Installation: Windows 10 1809 Probleme bei der Installation, Win 10 1803 lässt sich nicht installieren

- Reparaturen: Inplace Upgrade Reparatur, Win 10 reparieren über DISM, sfc und weiteres, Windows Update reparieren, Startmenü reparieren, Apps reparieren, Store reparieren, Netzwerk reparieren

- Anmeldung: Win 10 automatische Anmeldung

- Entfernen, Deinstallieren: Cortana deaktivieren, Apps deinstallieren

- Datei Explorer: Ordner unter Dieser PC entfernen, Netzwerk, OneDrive u.a. im Explorer entfernen

- Richtige Nutzung: Startmenü richtig nutzen, Suche richtig nutzen,

- Wichtig: In jedem Tutorial steht, für welche Version es geeignet ist.

Moin,

war bei mir schon von Haus aus aktiviert.

Win10 pro 1809.

Moin,

war bei mir nicht aktiviert.

Win10 Pro 1809.

gepostet mit der Deskmodder.de-App

Hmm,

ich hab es auch nochmal in der 1803 Home getestet. Dort war es auch aktiviert.

Ich schalte aber auch immer den Adwareschutz im Defender an. Ob es damit etwas zu tun hat??

Du meinst den Ransomware-Schutz?

Ich meine schon Adwareschutz.

Ich mach das mit dem Tool hier. Ich hoffe ich darf das verlinken??

https://www.win-10-forum.de/windows-10-faq/34606-einstellungs-fehlerbehebungstool-fuer-windows-10-a.html

Unter System ist die Einstellung zu finden.

Dann hattest du unwissentlich den PUA Schutz schon aktiviert

Hätte ich auch gleich drauf kommen können. PUA und Adware gehört ja irgendwie zusammen.

Ich hätte gestern (mal wieder, trotz uBlock Origin) diesen komischen Hinweis von Reimage Repair, dass mein Rechner höchst gefährdet sei und ich möglichst gestern schon sofort einen Scan durchführen müsse. Anmerkung von mir: Diese Typen haben wohl nicht mehr alle Tassen im Schrank. Ok, laufen heutzutage viele von rum, die kaum bis drei zählen können…

Aber den PUA-Schutz im Kontext dieses Tools werde ich mir mal anschauen. Denn an die Aktivierung in der Registry habe ich mich noch nicht herangetraut.

@Peter Christian

Du kannst den PUA Schutz auch über PowerShell aktivieren oder deaktivieren wie folgt;

https://www.deskmodder.de/blog/2018/08/20/pua-schutzfunktion-im-windows-defender-aktivieren-windows-10/

gepostet mit der Deskmodder.de-App

Ja, hatte ich vor einiger Zeit schon mal ausprobiert. PowerShell lehnt aber „dankend ab“ mit der ErrorID: FullyQualifiedErrorID: PositionalParameterNotFound,Set-MpPreference

PUA Schutz …. danke nein, ich muss mir nicht verbieten lassen Classic-Shell oder Virtual CloneDrive und sonstige für mich unter Windows unverzichtbaren Programme verbieten zu lassen.

Was unverzichtbar ist da gehen die Meinungen und Anforderungen auseinander aber wer spricht von verbieten?

@moinmoin

..ein Link sagt mehr als tausende Worte:

https://aka.ms/AA30jx2

Irgendwas scheint da auf jeden Fall nicht zu stimmen. Davon später mehr.

Gerade bei mir mal getestet.

Hab es mit der Potential…. ausprobiert.

Beides ist aktiviert, Neustart zur Sicherheit und ich werde vor dem Tool geschützt.

So unterschiedlich ist es mal wieder

Könnte man das für Menschen ohne MS-Account näher ausführen?

Cloud-Funktion wurde aktiviert und die hat die GPO-Einstellung für PUA Wirkungslos gemacht.

Testdateien wurden ausgeführt anstatt blockiert.

Cloud wieder auf 0 und die zwei Testdateien wurden wieder als unerwünscht erkannt und blockiert.

Nur wie gesagt bei mir funktioniert beides aktiviert.

Danke

Bei mir funktioniert es auch. Cloud an, PUA an und schützt, aktiviert mit PowerShell bei der 1803.

[Update] Ein „Gelöst“ ware mir persönlich zwar lieber.. Nein, mit der Cloud-Unterstützung hat das auf meinem System nichts zu tun, ob ich diese nun rausnehme oder unverändert lasse ändert rein gar nichts.

Ich habe mittlerweile 3 Windows-Systeme (RS5/19H1) verteilt auf 2 Testrechner auf diesen Effekt hin untersucht und siehe da -auf einer Maschine funktioniert es unter der V1809 einwandfrei. Auf dem aktuell betroffenen System befinden sich sowohl der RS5 wie die 19H1 -jeweils auf eigenen Partitionen.

Der Verursacher auf diesem System ist eindeutig der Defender Content Prozess MsMpEngCP.exe. Um nicht jedesmal die Policies an- bzw. ausknipsen oder PS bemühen zu müsen habe ich daher den eher uneleganten aber schnelleren Weg über den Taskmanager anhand „Prozessstruktur beenden“ gewählt. Danach macht der Defender wie gewohnt einen guten Job.

Bei meinem Versuch, eine zuvor erstellte Abbilddatei von diesem Prozess auszuwerten hat mich WinDbg Preview wegen wiederholten Absturzes kläglich im Stich gelassen. Man kann ja nicht alles haben..

Ich selbst vermute bis hier zumindest mal dass die Ursache im Bereich der Hardware zu finden ist. Die SSD des erwähnten „2-Partitionen-Rechners“ -obwohl Baujahr 2017- verfügt interessanterweise nicht über ein GPT-Layout sondern MBR. Für den Einsatz von u. a. WDAG nach meinem Kenntnisstand zwingend erforderlich.

Auf diesem System nicht installierbar (ausgegraut). Möglicherweise ja auch für MsMpEngCP erforderlich -aktuell lassen sich dazu kaum weiterführende Infos im Netz finden.

Der Rechner auf welchem Defender in a Sandbox einwandfrei funktioniert läuft mit UEFI-BIOS..

Mein Rechner läuft auch ohne UEFI. Müsste also bei dir eine andere Ursache sein.

Also PUA war bei mir nicht von Haus aus Aktiviert in der 1903/19H1, gleich mal aktiviert.

Ist bei mir von Haus aus deaktiviert. Und das ist gut so.

PUA ist doch genau der Punkt, den man nicht braucht, da aus der Schlangenölerei aus Panikstan. Oder kreidet der die ganze nicht nur potenziell ungewollte Windows-Bloatware an? Anfänger werden seit dem Aufschäumen von AV-Suiten dadurch sogar dermaßen verwirrt, dass im WWW solche Dinge wie: ‚alle Warez sind virenverseucht‘ kursieren. Kenne deine Daten! imho Klar, zum mal drüberfliegen und die logs überfliegen ist es ok aber ich kenne kein Beispiel wo mir diese Funktion je den Arsch gerettet hat. ^^

[Gelöst]

Hardware? Vom Ansatz her völlig verkehrt wie eine Mail-Anfrage beim MS-Support ergab. (positiv: die zeitnahe, technisch befriedigende Antwort) Kurz zusammengefasst: Welches Partionierungsschema auf dem jeweiligen Windows-System zum Einsatz kommt ist für die Verwendung von WDAG völlig „wurst“.

Windows Defender Application Guard (WDAG) stellt sozusagen den „Backbone“ für denselben „In A Sandbox“ dar. Kein WDAG = kein Sandboxing = kein PUA Protecting.

Warum aber funktionierte das bei mir auf dem einem Rechner (Desktop Workstation) auf dem anderen „2 Partitionen-Rechner“. einem so gut wie „ladenneuen“ Laptop mit Doppelkern-Prozessor nicht?

Die Erklärung findet sich in den MS Anforderungsempfehlungen für die Verwendung von WDAG:

1) 4-Kern-Prozessor

2) mind. 8 GB RAM Arbeitspeicher

3) 5 GB freier Diskspeicher (SSD empfohlen)

Die erwähnte Workstation verfügt über 6 Pozessor-Kerne, der Laptop über 2.

Hier mal die entsprechenden Registry Keys, welche das Ganze steuern (die entsprechenden Einträge waren auf meinem System gar nicht vorhanden):

HKLMsoftwareMicrosoftHvsiSpecRequiredProcessorCount – Standardeinstellung ist 4 Kerne

HKLMsoftwareMicrosoftHvsiSpecRequiredMemoryInGB – Standardwert beträgt 8GB

HKLMsoftwareMicrosoftHvsiSpecRequiredFreeDiskSpaceInGB – Standardwert beträgt 5GB

Nach mauellem Erstellen des Eintrages und Setzen des DWORD-Wertes für „SpecRequiredProcessorCount“ auf 2 lässt sich WDAG auf dem Notebook problemlos installieren, Sandboxing im Zusammenspiel mit PUA Protecting funktioniert -bei mittelmäßiger Performance (CPU im Turbo_Modus 3,6 GHz/8 GB RAM)- jedoch einwandfrei. Zumindest unter der 19H1 in Gestalt der Prerelase 10.0.18272.1000.

Was will man mehr..

Version 2.0.1.1

1. Added additional ASR rule: „Block persistence through WMI event subscription“.

2. Minor GUI improvements.

Version 2.0.1.0

The ConfigureDefender executables are now digitally signed with Certum Open Source Code Signing certificate.

Version 2.0.0.1

1. Added icon.

2. Added the section PROTECTION LEVELS which includes the renamed buttons:

—->

—->

—->

3. Added the button , which allows seeing last 200 Windows Defender events. It also

shows the names of ASR rules alongside GUIDs.

4. Added the splash alert when applying time-consuming features.

5. Renamed option „Reporting Level (MAPS membership level)“ to „Cloud-delivered Protection“ (the name used

in the WD Security Center) and renamed its „Advanced“ setting to „ON“.

6. Extended the abilities of button.

7. Updated the changes made by Microsoft to allow file & folder exclusions for some additional ASR rules.

8. Corrected the issue with closing the application.

9. Extended the help.

Version 2.0.0.0

Added two new WD ASR rules:

1. Block only Office communication applications from creating child processes (includes Outlook protection).

2. Block Adobe Reader from creating child processes

Version 1.1.1.1

The option ‚Real-time Monitoring‘ was removed, because of the new Microsoft criteria of malware detection.

With this option ConfigureDefender would be classified as a hack tool.

Version 1.0.1.1

1. Corrected a minor bug related to unnecessary folder exclusion for the ASR mitigation that does not support

exclusions.

2. In the ASR mitigation ‚Use advanced protection against ransomware‘ is set to ON,

and ‚Controlled Folder Access‘ is set to Audit.

Version 1.0.1.0

Added ASR mitigations introduced in Windows ver. 1803.