Mit der KB4482887 hat Microsoft die Retpoline (Spectre V2) integriert. Die Aktivierung wird dann nach und nach serverseitig vorgenommen. Hatten wir auch hier beschrieben. Damit soll die Leistungsminderung, die früher eintrat um einiges gemindert werden.

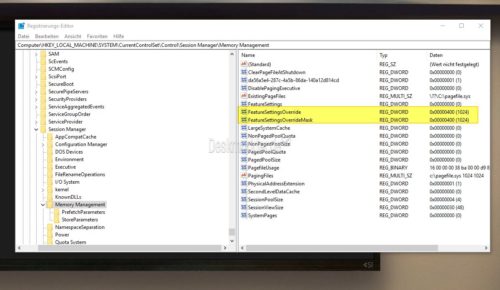

Wer schon jetzt einmal einen Vergleich anstellen möchte, kann Retpoline auch jetzt schon manuell aktivieren, wie Mehmet_Iyigun heute offiziell mitgeteilt hat. Backup vorher anlegen. Dazu muss man nur die Eingabeaufforderung als Administrator starten und dann folgende Befehle eingeben. Die DWORD-Werte FeatureSettingsOverride und FeatureSettingsOverrideMask werden neu angelegt. Lassen sich also im Bedarfsfall auch wieder löschen.

Für Windows 10 PCs ab 1809

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x400

Neustart

Windows Server

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0x400

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x401

Neustart

Ist man fertig, wird dann unter Get-SpeculationControlSettings (siehe auch hier) angezeigt:

- Hardware support for branch target injection mitigation is present: True

- Windows OS support for branch target injection mitigation is present: True

- Windows OS support for branch target injection mitigation is enabled: True

- …

- BTIKernelRetpolineEnabled : True

- BTIKernelImportOptimizationEnabled : True

"Da Retpoline eine Leistungsoptimierung für Spectre Variant 2 ist, erfordert es, dass Hardware- und Betriebssystemunterstützung für die Branch Target Injection vorhanden und aktiviert ist. Skylake und spätere Generationen von Intel-Prozessoren sind nicht mit Retpoline kompatibel, so dass auf diesen Prozessoren nur die Importoptimierung aktiviert wird."

und die Syntax von den Reg-Befehlen ist richtig ?

– ich bekomme da Fehlermeldungen „ungültige Syntax“

Der Befehl ist ersten Fall muss reg add „HKLMSYSTEMCurrentControlSetControlSession ManagerMemory Management“ /v FeatureSettingsOverride /t REG_DWORD /d 0x400 lauten

und die anderen dann auch mit “ ….“

Jo, müssen alle.

sehe ich ja erst jetzt , also irgendwann „verkloppe“ ich WordPress

aber Hauptsache das es funktioniert

bei Windows OS support for branch target injection mitigation is enabled: steht bei mir aber trotzdem False ( vermutlich weil ich ein AMD habe) ?

Nein, ich hab jetzt überall die „“ nachgetragen.

meinte das bei meinem Post die Backslashes fehlen

Achsooo. Ist mir jetzt gar nicht aufgefallen.

Wenn ‚BTIHardwarePresent=False‘ ist, dann ist auch ‚Windows OS support for branch target injection mitigation is enabled=False‘.

Kann an AMD liegen. Weiß jetzt gerade nicht, ob AMD überhaupt von BTI betroffen ist oder nicht. Müsste ich nachforschen. Bei mir (Intel) steht da jetzt bei den oben genannten Sachen ‚True‘.

also nach obigen Regs sieht das bei mir mit AMD folgendermaßen aus:

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Hardware is vulnerable to speculative store bypass: True

Hardware support for speculative store bypass disable is present: True

Windows OS support for speculative store bypass disable is present: True

Windows OS support for speculative store bypass disable is enabled system-wide: False

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

BTIKernelRetpolineEnabled : True

BTIKernelImportOptimizationEnabled : True

KVAShadowRequired : False

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : False

KVAShadowPcidEnabled : False

SSBDWindowsSupportPresent : True

SSBDHardwareVulnerable : True

SSBDHardwarePresent : True

SSBDWindowsSupportEnabledSystemWide : False

L1TFHardwareVulnerable : False

L1TFWindowsSupportPresent : True

L1TFWindowsSupportEnabled : False

L1TFInvalidPteBit : 0

L1DFlushSupported : False

Bild wäre platzsparender gewesen , aber da ist mir die Zeit „abgehauen“

, aber da ist mir die Zeit „abgehauen“

https://drive.google.com/open?id=1s8r7Aff_IgpUX9c4kDGIk8uSiQtVIp3X

sollte nach Arbeit mal „früher“ schlafen gehen

Ja, passt doch jetzt:

Windows OS support for branch target injection mitigation is enabled: True

BTIHardwarePresent : True

joar, komisch – da habsch mir wohl „bissel“ verguckelt, bin wohl in Reihe

Windows OS support for speculative store bypass disable is enabled system-wide: False gerutscht

Also am Einfachsten wäre es gewesen, das Nötige jeweils in eine Textdatei zu schreiben, diese auf .reg enden zu lassen und es auszuprobieren. Nach erfolgreichem Test, die Dateien bereitstellen.

Dann kann nix falsch kopiert, abgetippt oder vergessen werden.

Außerdem bin ich grundsätzlich faul

So faul, dass ich bei so einer .reg-Datei nicht erst einen Rechtsklick machen und „Edit with Notepad++“ auszuwählen nun auch wieder nicht, reinschauen kann da nie schaden.

Ich finde immer lustig, wenn man so eine .reg aus dem Internet mit einem Rechtsklick… ansehen will, Windows einen davor warnt!

Das finde ich aber absolut richtig! Bevor du dir die registry zerschiesst?!

Ist schon gut so, zumindest weis ich auch nicht wie es besser sein sollte, aber ich find es „lustig“.

Aber leider falsch verstanden.

Ich will den Inhalt zur Sicherheit selbst, leserlich überprüfen und Windows warnt mich eben davor ? anders als beim Zusammenführen! Beim lesen(bearbeiten) einer Textdatei sollte doch nichts schief gehen.

Umgekehrten „ILoveYou.txt.vbs“ Trick anwenden, „regchange.reg.txt“, dann wird nicht gemeckert. Aber dann muss man „.txt“ hinterher löschen – und das überfordert manche.

Was mich zu einer anderen .reg-Datei bringt, die man in Umlauf bringen sollte, nämlich die, die systemweit die Anzeige von Endungen einschaltet, damit man wirklich sieht, was das für eine Datei ist. Der Vollidiot dem eingefallen ist das bei bekannten Dateien auszuschalten hätte vorher erschlagen gehört.

Das erste was ich bei allen Rechnern, die ich in die Finger bekomme, einschalte. Immer wieder nett, wenn sich hinterher jemand beschwert, dass das im Explorer jetzt plötzlich anders aussieht und er damit nichts anfangen kann.

Wobei es Heute natürlich fraglich ist, ob jemand bei .bat oder .pif hellhörig wird, kennt ja von den Unbedarften keiner mehr – Windows schon und führt brav aus. „.vbs“ übrigens auch, wer kennt schon Visual Basis Script.

Heya

Für Windows 10 PCs ab 1809, als reg datei abspeichern

********************************************

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

„FeatureSettingsOverride“=dword:00000400

„FeatureSettingsOverrideMask“=dword:00000400

**************************************

die dword werte sind so OK

Für gamers sollte dieser link auch relevant sein.

https://www.back2gaming.com/guides/how-to-tweak-windows-10-for-gaming/

Auf einem Rechner mit Skylake-CPU schaut das jetzt so aus, mit FeatureSettingsOverride 0x408 und FeatureSettingsOverrideMask 0x403 :

http://666kb.com/i/e1tfwit23r2nty5gz.png

Die BTIKernelImportOptimizationEnabled ist True, deshalb.

Skylake und spätere Generationen von Intel-Prozessoren sind nicht mit Retpoline kompatibel,

so dass auf diesen Prozessoren nur die Importoptimierung aktiviert wird.“ s.o

Ich würde generell den Parameter „0x8“ aktiviert zu lassen, um den Schutz gegen L1TF zu aktivieren.

Also

FeatureSettingsOverride = 0x408 bzw. 0x409

FeatureSettingsOverrideMask = 0x403 (0x400 sollte es auch tun, habe es aber noch nicht ausprobiert)

Viele Grüße

Ist es eigentlich schlimm wenn man seitdem man Spectre und Meltdown deaktiviert hat, es auch so gelassen hat? Hat bei mir den Grund dass ich viel zocke mit meinem System und wenn dann die fps mal so eben bis zu 30fps abfallen wegen dem Schutz finde ich nicht wirklich lustig. Habs auch übrigens jetzt noch mal getestet alles aktiviert und Redpoline war schon aktiviert in meiner Insider, neu gestartet und dann mal ausgetestet. Ist zwar ein bisschen besser, kriege aber immer noch bis zu 20fps Framedrops. Meine CPU ist eine Intel i5 4440.

Gut möglich das deshalb Windows 8.1 bei mir bei jedem Benchmark siegt. Im durchschnitt 5fps mehr, inkl. Physikberechnung in Benchmarks oder Games wie GTA5, wo im Benchmark am Ende in der Stadt viel Explodiert, erreicht Windows 8.1 konstante 55fps, Windows 10 sackt auf 40fps ab.

3DMark Firestrike erreicht unter 8.1 600 Punkte mehr – Auch hier ist der Physik Test unter 10 weitaus schlechter.

Windows 8.1 hat nur Meltdown protection auf meinem PC. kein Spectre. Windows 10 hat beides – Das würde die mieserable Gaming performance mit Windows 10 erklären …

Alles mit einer „alten“ i5 4570 Haswell CPU. Während GTA5 auf höchsten Settings mit Win8.1 auf „nahezu“ konstanten 60fps läuft, gibt es unter 10 Tearing, massive Framedrops und generell ziemlich stark schwankende FPS

Hm, vielleicht wurde das mit dem neuen Update unter 1809 wieder entfernt? Nach hinzufügen der Reg Keys, reboot und Powershell Befehlt, erscheint nur folgendes:

PS C:\WINDOWS\system32> Get-SpeculationControlSettings

Get-SpeculationControlSettings : Die Benennung „Get-SpeculationControlSettings“ wurde nicht als Name eines Cmdlet,

einer Funktion, einer Skriptdatei oder eines ausführbaren Programms erkannt. Überprüfen Sie die Schreibweise des

Namens, oder ob der Pfad korrekt ist (sofern enthalten), und wiederholen Sie den Vorgang.

In Zeile:1 Zeichen:1

+ Get-SpeculationControlSettings

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Get-SpeculationControlSettings:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

PS C:\WINDOWS\system32>

Powershell kennt bei mir den Befehl an sich nicht. – 1809 – Build .349

Ok Nachtrag – Das Skript hat sich irgendwie von selbst deinstalliert, erneutes Installieren wurde abgeschlossen, funktionieren tut es dennoch nicht. Aber gut, ich gebe auf ;D

PS C:WINDOWSsystem32> Install-Module SpeculationControl

PS C:WINDOWSsystem32> Get-SpeculationControlSettings

Get-SpeculationControlSettings : Der Befehl „Get-SpeculationControlSettings“ wurde im Modul „SpeculationControl“

gefunden, das Modul konnte aber nicht geladen werden. Wenn Sie weitere Informationen wünschen, führen Sie

„Import-Module SpeculationControl“ aus.

In Zeile:1 Zeichen:1

+ Get-SpeculationControlSettings

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Get-SpeculationControlSettings:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CouldNotAutoloadMatchingModule

Auch neustart bringt nichts. So wichtig ist es ja nun auch wieder nicht, trotzdem eigenartig …

Import-Module SpeculationControl hattest Du aber ausgeführt?

Eventuell auch noch Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Ah, der Set-Execution Befehl hat es „wieder“ zum laufen gebracht! Danke

Komisch: Ich (Win 1809) habe in diesem Registry-Verzeichnis noch den Registry-Eintrag „RetpolineEnablementAttempts“mit dem Wert „0“. Finde aber zu „RetpolineEnablementAttempts“ keinerlei Resultate bei Suchmaschienen.