[Update 10.08.]: Mit dem gestrigen Patchday unter allen Windows-Versionen hat Microsoft nun eine Änderung vorgenommen, um das Risiko der Sicherheitsanfälligkeit zu minimieren.

Windows Updates, die am 10. August 2021 oder später veröffentlicht wurden, erfordern standardmäßig Administratorrechte, um Treiber installieren zu können. Wir haben diese Änderung im Standardverhalten vorgenommen, um das Risiko auf allen Windows-Geräten zu minimieren, einschließlich Geräten, die keine Punkt- und Druck- oder Druckfunktionen verwenden. Weitere Informationen finden Sie unter Änderung des Standardverhaltens von Point und Print und CVE-2021-34481.

Standardmäßig können Benutzer ohne Administratorberechtigungen die folgenden Schritte mit Punkt und Drucken nicht mehr ausführen:

- Installieren neuer Drucker mithilfe von Treibern auf einem Remotecomputer oder Server

- Aktualisieren vorhandener Druckertreiber mit Treibern von Remotecomputer oder Server

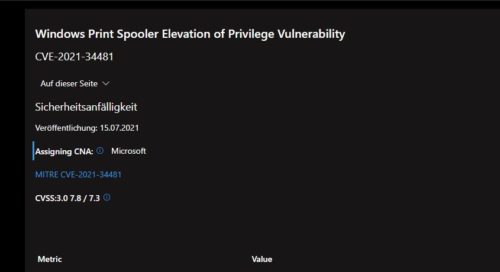

[Original 16.07.21]: Microsoft hat gestern bekanntegegeben, dass es immer noch eine Sicherheitsanfälligkeit im Druckspooler unter Windows gibt. Auch dazu hat Microsoft wieder einen Workaround bereitgestellt, der die Druckerwarteschlange beendet und deaktiviert.

Laut dem Bericht wird die Sicherheitslücke derzeit noch nicht ausgenutzt. „Ein Angreifer muss die Möglichkeit haben, Code auf einem Zielsystem auszuführen, um diese Sicherheitslücke auszunutzen.“

Erst dann „besteht eine Sicherheitsanfälligkeit durch eine Erhöhung der Berechtigungen, wenn der Windows Druck-Spooler-Dienst unsachgemäß privilegierte Dateioperationen ausführt. Ein Angreifer, der diese Sicherheitslücke erfolgreich ausnutzt, könnte beliebigen Code mit SYSTEM-Rechten ausführen. Ein Angreifer könnte dann Programme installieren, Daten anzeigen, ändern oder löschen oder neue Konten mit vollen Benutzerrechten erstellen.“

Microsoft arbeitet derzeit an einem Update. Wird wohl also bald das nächste Out-of-bound Update geben. Wer so lange einen Angriff unterbinden will:

- PowerShell (Administrator) starten

- Die Befehle eingeben und Enter drücken

- Prüfen, ob der Dienst gestartet ist Get-Service -Name Spooler

- Dienst beenden: Stop-Service -Name Spooler -Force

- Und auf deaktiviert setzen: Set-Service -Name Spooler -StartupType Disabled

Diese Lücke wird wie schon davor wieder alle Windows und Server Versionen betreffen.

Warum nur bin ich gerade froh das ich keinen Drucker habe? Hoffentlich kommt der neue Fix dann so schnell wie der letzte und beendet dann auch mal dieses Problem mit den Nightmare Sicherheitslücken.

Was hat es damit zu tun ob man einen Drucker hat oder ned?

Der Dienst ist so oder so vorhanden. Ob da jetzt was passiert oder ned hängt auch nur davon ab ob man zur Gruppe gehört die jeden E-Mail-Anhang sofort ohne UAC mit Adminrechten ausführt.

Abwarten, Ruhe bewahren und Filterkaffee mit Vollmilch schlürfen.

m(

Willst du mich vergiften? Dein Kaffee kannst dir selber reinkippen, wenn du es brauchst aber nicht in Massen sonst gibts noch einen Herzinfarkt. Du hast aber recht von daher bin ich auch froh das ich nie E-Mail-Anhänge runterladen muss.

Och Leute….

Nein. Es braucht keine Adminrechte, damit die Lücke verwendet werden kann, damit Systemrechte erlangt werden.

Ochnöz 😫

Das ist jetzt ein schlechter Scherz oder? Warum wurde das nicht gleich mit behoben? Da hat mal wieder einer gepennt wie es so oft bei solchen Dingen ist. Na dann warten wir mal auf das nächste Update.

Weil nicht die Sicherheit an erster stelle steht sondern das Design

Welches Design? Das Problem sollte unter Windows 10 bereits behoben wurden sein und da hat sich schon lange nichts mehr am Design geändert. Du meinst sicher das sich MS zu sehr auf Windows 11 konzentriert statt sich vernünftig um bestehende Fehler zu kümmern. Als jahrelanger Windows Nutzer kennt man es doch schon gar nicht mehr anders. XP war das letzte gute Windows und alles was danach kam hat nur Probleme gebracht. Warten wir mal ab ob Microsoft nach all den Jahren etwas dazu gelernt hat und es wenigstens wieder versucht ein gutes Windows zu entwickeln und sich um Fehler zu kümmern. 😉

gepostet mit der Deskmodder.de-App

Na die, welche da oben stehen.

Kann man denn drucken, wenn die Warteschlange deaktiviert ist?

Nein.

Danke, das wollte ich wissen.

Das würde ich so direkt nicht sagen. Kommt auf den Drucker und dessen Treiber an. Bei meinem Drucker kann ich das einstellen, ob der Druckauftrag über den Spooler läuft oder ob dieser direkt am Spooler vorbei zum Drucker geschickt wird. Ob es empfehlenswert ist, dass ist eine andere Frage. Geht aber.

Ich habe einen HP Laserjet 1010, finde nur den Treiber nicht (Geräte-Manager)? Unter Sicherheit (bei Geräte und Drucker) wird ein Unbekanntes Konto genannt, mit einem langen Code.

Ich hatte diverse Drucker bei deaktiviertem Spoolerdienst ausprobiert: Xerox Primelink Laser, HP Officejet und Epson Plandrucker macht bei uns nicht nicht ohne.

Stimmt habe gerade bei meinen ollen MFC-J245 nachgeschaut, man kann über Spoiler drucken oder die Druckaufträge direkt zum Drucker leiten. Die Möglichkeit gibt es wohl schon lange.

Sagt mal, kann Microsoft mal meinen Drucker in Ruhe lassen? Hatte vor 4 Wochen so herbe Probleme, dass ein Drucken nur mit USB Kabel möglich war, bei einem WLAN Drucker. Da dies mit einem FritzBox Update in Verbindung stand, war ich zuerst überzeugt es läge daran. War aber ein Fehler von MS. Bitte jetzt mal meinen Drucker in Ruhe lassen, danke

Ich drucke auch über ein USB-Kabel, bin ich dann nicht gefährdet?

Die Lücke ist in der Druckrwarteschlange, das hat nichts mit der Anbindung des Druckers zu tun, und ein lokaler Angreifer einfach kann erhöhte Rechte erlangen, und dann das System kompromittieren.

Definiere lokaler Angreifer.

@AndreasBerger Kurz gesagt so: jedes Programm mit deinen Rechten, egal durch wen/was gestartet, welches auf die Schnittstelle des Druckerspooler zugreifen kann.

Danke.

Also das hier beschriebene Ount-of-blound Update hört sich lustig an

Gruß Marco

Das isn out of Blunt Update, live gesungen von James Blunt

gepostet mit der Deskmodder.de-App

James Blunt style.

okay Wochenende!

Ich habe ein komisches Verhalten bei meinem Canon Drucker unter W11.

Wenn ich dort drucken will, dann wird mir angezeigt das kein drucken möglich ist.

Lasse ich dann den Drucker an, und starte W11 ( also den Rechner ) neu dann wird anschließend ohne mein Zutun das Dokument gedruckt.

Das ist allerdings erst seit W11 so.

Traurig, dass Windows so viele Bugs mit Rechteerhöhung beim Druckerspooler hat:

Windows Spooler: https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Windows+Spooler

im Vergleich zu

Linux CUPS: https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=CUPS

Werden Out-of-bound-Updates gar nicht im Verlauf angezeigt?

In dem Workaround im Beitrag oben wird der Spooler auf den Starttyp „deaktiviert“ eingestellt. Soweit, so gut.

Der Dienst laüft so aber weiter bis zum nächsten Neustart!!! Er muss vor oder nach der genannten Befehlsfolge gestoppt werden!!! Es soll ja User geben, die den Rechner normalerweise durchlaufen lassen.

Im Beitrag stehen drei Befehle.

Asche auf mein Haupt…

Mit welchen Befehlen schaltet man dann später, also nach einem Update, den Druck-Spooler-Dienst wieder ein?

Set-Service -Name Spooler -StartupType Enabled

Oder einfach in den Diensten die Druckerwarteschlange wieder starten

Über Start die Dienste-App starten (oder services.msc eingeben), dann den Dienst „Druckwarteschlange“ mit der rechten MT öfnnen – Dienst starten – Startmodus wieder auf „aurtomatisch“ setzen.

Sorry dass ich *klugscheisser* – aber ein Workaround umfährt quasi eine Straße mit einer Behelfsbrücke. Das hier ist kein Workaround, sondern hier wird die Brücke gleich gesprengt und nix geht mehr.

Schreibt doch bitte „Neue Lücke – es gibt KEINEN Workaround“. Das was Microsoft hat per Definition nichts von einem Workaround.

Wer sicherer sein will, stoppt den Druckdienst, druckt nichts mehr aus und lässt sein Netzwerk nicht hacken.

gepostet mit der Deskmodder.de-App

Tut sich seitens Microsoft wegen der Lücke selbst in der 10er Insider oder 11er nichts mehr?

Ich hoffe der heutige Fix von Microsoft behebt wirklich den löchrigen Spooler.

Mal auf Twitter abwarten ob da noch was von Sicherheitsforschern kommt.

Ah, sieht so aus als wäre endlich erledigt, laut https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-remaining-windows-printnightmare-vulnerabilities/