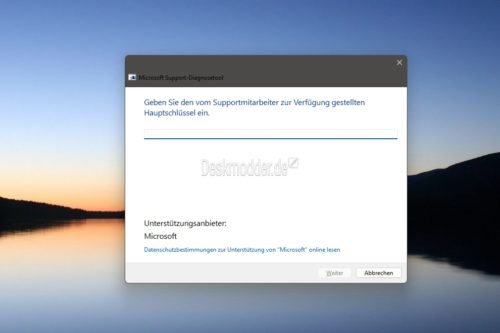

Microsoft hat im „Microsoft Support Diagnostic Tool“ (MSDT) eine Sicherheitslücke (CVE-2022-30190) entdeckt, die alle Windows und Server Versionen betrifft. Das Tool ist im System enthalten und kann über Windows-Taste + R MSDT gestartet werden, damit man Kontakt mit Support-Mitarbeitern aufnehmen kann.

Microsoft selber schreibt: „Es besteht eine Sicherheitsanfälligkeit für Remotecodeausführung, wenn MSDT über das URL-Protokoll von einer aufrufenden Anwendung wie Word aufgerufen wird. Ein Angreifer, der diese Sicherheitslücke erfolgreich ausnutzt, kann beliebigen Code mit den Rechten der aufrufenden Anwendung ausführen. Der Angreifer kann dann Programme installieren, Daten anzeigen, ändern oder löschen oder neue Konten in dem durch die Rechte des Benutzers erlaubten Kontext erstellen.“

Am Problem wird derzeit gearbeitet. Es gibt aber einen Workaround, um einem Zugriff zuvorzukommen.

- Eingabeaufforderung als Administrator starten

- Backup vom Registryschlüssel erstellen:

reg export HKEY_CLASSES_ROOT\ms-msdt filenamefilename ist der Name den ihr vergeben könnt. - Danach den Schlüssel löschen:

reg delete HKEY_CLASSES_ROOT\ms-msdt /f - Um den Schlüssel wiederherzustellen, gib man:

reg import filename

Eine weitere (bessere) Variante wäre die von itsenaf in unseren Kommentaren vorgeschlagene Variante

HKLM\SOFTWARE\Policies\Microsoft\Windows\ScriptedDiagnostics

DOWRD-Wert 32-Bit mit dem Namen EnableDiagnostics und den Wert auf 0 lassen.

Wer den Microsoft Defender mit der Signatur 1.367.719.0 oder höher erkennt dies unter den Meldungen:

- Trojan:Win32/Mesdetty.A

- Trojan:Win32/Mesdetty.B

- Behavior:Win32/MesdettyLaunch.A

- Behavior:Win32/MesdettyLaunch.B

- Behavior:Win32/MesdettyLaunch.C

Ich arbeite normal als Benutzer (W10 21H2).

Wenn ich MSDT versuche zu starten, kommt zuerst der UAC Dialog mit der Frage nach Administrator.

Wenn dies bei allen so ist, sind die Benutzer i.d.R. kaum gefährdet?

Kann dies jemand bestätigen?

Wenn ich das Tool nicht verwende kann mir doch nichts passieren… oder?

Und wie schützt dich das, wenn ein schadhaftes Word-Dokument das Tool gegen deinen Willen startet? Manchmal lädt man sich einen Mustervordruck aus dem Netz und schwupp, ist es passiert.

[https://github.com/JohnHammond/msdt-follina]

Jedes Skiddie könnte dieses PoC nutzen.

Höre bitte auf Moinmoin und Microsoft, Registry-Key backup und dann löschen! 1 Minute arbeit.

Und am Besten auch die Richtlinie (s. weiter unten) setzen. Dann ist vorerst die Problembehandlung deaktiviert. Falls man sie dann wirklich mal benötigt, kann man sie kurzzeitig auch wieder zulassen.

Finde es so oder so etwas bedenklich, das so ein Tool ganz einfach gestartet werden kann, auch über eine HTML Seite. Und das das Tool dann auch noch ohne weiteres über den Schalter /param alles ausführt, was man da angibt, ist da wirklich sehr ungünstig. Das war mir bis jetzt so nicht bewusst.

> das so ein Tool ganz einfach gestartet werden kann, auch über eine HTML Seite. Und das das Tool dann auch noch ohne weiteres über den Schalter /param alles ausführt

Yes, das ist wirklich extrem, auch das hier absolut keine Makros erforderlich sind in den manipulierten Office-Dokumenten macht die Gefahr noch schwerer zu entdecken. Für mich der Angriff des Jahres bisher. Wenigstens bisher für eine Critical CVE sehr leicht zu beheben. Würde ich nicht ständig IT-Nachrichten verfolgen wäre das Leben schwer im Netz.

HKEY_CLASSES_ROOT\ms-msdt existiert aber bei mir gar nicht. Legt etwa MSDT das nach dem Starten an?

Da ich es für das Bild gestartet hatte, existiert der Eintrag bei mir.

Also wohl ja.Edit. Mal gelöscht und erneut gestartet: Kein Eintrag.

Bei mir gibt es den, obwohl ich das Tool noch nie gestartet habe. Umbenennen sollte auch reichen, um das Protokoll ungültig zu machen.

Aber das nützt wohl dann nur etwas, wenn eine Anwendung tatsächlich das MSDT über ms-msdt aufruft. Wenn die Anwendung die msdt.exe direkt aufruft, dürfte sich da nichts ändern, zumal über ms-msdt auch nur „msdt.exe %1“ aufgerufen wird.

Umbenennen des Schlüssels von ms-msdt → -ms-msdt- reicht doch auch, oder?

Der Reg-Key

HKLM\SOFTWARE\Policies\Microsoft\Windows\ScriptedDiagnostics – EnableDiagnostics – 0

dürfte für manch einen die einfachere Variante sein.

https://twitter.com/gentilkiwi/status/1531384447219781634

Die Richtlinie scheint da im Moment effektiver zu sein. Hier wird die Aufführung von mdt.exe komplett verhindert. Start zwar, aber nichts nichts mehr.

Kann den Wert nicht finden.

Ich habe den Wert umbenannt.

Aktuell steht bei mir

„C:\WINDOWS\system32\msdt.exe_“ %1

Dieses Programm existiert nicht und kann somit auch nicht ausgeführt werden.

Per GPO in der Domäne verteilt.

oder die Policy…

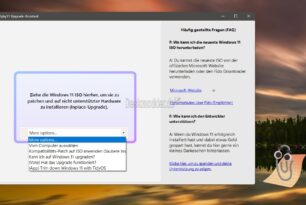

Computer Configuration/Policies/Administrative Templates/System/Troubleshooting and Diagnostics/Scripted Diagnostics

Troubleshooting: Allow users to access and run Troubleshooting Wizards -> disabled

Wo findet man die?

Bei mir ist alles auf Deutsch.

Computerkonfiguration\ Administrative Vorlagen\ System\ Problembehandlung und Diagnose\ SkriptdiagnoseVielen Dank. Hier werden Sie geholfen. Ist bei mir nicht konfiguriert.

reg export HKEY_CLASSES_ROOT\ms-msdt filename

Habe ich ausgeführt. Wo geht der Schlüssel hin?

Wenn Du „filename“ nicht angepasst hast (z.B. in C:\backup_msdt.reg), dann dürfte in C:\Windows\System32 jetzt eine Datei mit dem Namen „filename“ existieren.

Ja genau da ist der Schlüssel hingegangen.

(C:\Windows\System32)

Wenn die Lücke so schwerwiegend ist warum bringt Microsoft nicht sofort ein Hot-Fix?

Das vestehe ich aucn nicht, Ich nutze diesen Dienst nicht und lade keine Musterdokumente runter, aber man weiß ja nie.

Das ist die normale Problembehandlung, welche in Windows integriert ist und auch über Einstellungen erreichbar ist.

Zum Beispiel „ms-msdt:/id NetworkDiagnosticsNetworkAdapter“ startet die Problembehandlung für Netzwerkadapter. Und das kann man halt auch missbrauchen.