Am 29. März 2023 wurde ein Sicherheitsvorfall bei der 3CX Desktop App in den Versionen 18.12.407 und 18.12.416 bekannt. Es wurden zwei zusätzliche DLL-Dateien an die Software angehängt, die als Keylogger agieren und sensible Benutzerdaten abfangen können.

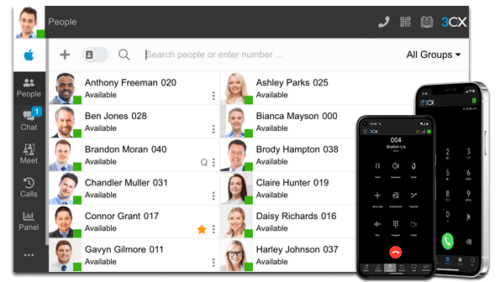

Die 3CX Desktop App ist eine VoIP-Software, die es Benutzern ermöglicht, Telefonanrufe über das Internet zu tätigen und zu empfangen. Die App ist weit verbreitet und wird von Unternehmen und Einzelpersonen genutzt. Der Sicherheitsvorfall wurde von einem Benutzer entdeckt, der aufmerksam geworden war, als sein Virenschutzprogramm auf eine verdächtige Datei in der 3CX Desktop App aufmerksam gemacht hatte.

Die Analyse der verdächtigen Dateien ergab, dass es sich wohl um einen Keylogger handelt, die es einem Angreifer ermöglichen, Tastatureingaben aufzuzeichnen und sensible Benutzerdaten wie Passwörter oder Bankdaten abzufangen. Es ist noch unklar, wer für den Angriff verantwortlich ist oder wie die Angreifer Zugang zu den Systemen von 3CX erlangen konnten.

3CX hat schnell reagiert und die betroffenen Versionen der Desktop App aus dem Verkehr gezogen. Das Unternehmen hat außerdem eine Untersuchung des Vorfalls eingeleitet und arbeitet eng mit Sicherheitsexperten zusammen, um die Ursache des Angriffs zu ermitteln und Maßnahmen zu ergreifen, um eine Wiederholung zu verhindern.

In der Zwischenzeit wird den Benutzern empfohlen, die betroffenen Versionen der 3CX Desktop App zu deinstallieren. Benutzer sollten auch ihre Konten überwachen und verdächtige Aktivitäten melden.

Insgesamt zeigt dieser Vorfall, wie wichtig es ist, dass Unternehmen und Benutzer auf die Sicherheit ihrer Systeme achten und angemessene Schutzmaßnahmen ergreifen, um Angriffe zu verhindern. Weitere Updates folgen im Forum von 3CX.

wurde von S1 schon am 22. März 2023 detektiert https://www.sentinelone.com/blog/smoothoperator-ongoing-campaign-trojanizes-3cx-software-in-software-supply-chain-attack/

Durfte die 3CX Desktop App direkt remote via PDQ von allen momentan erreichbaren Clients löschen.

Laut Crowdstrike steckt Team Lazarus aus Nord-Korea dahinter.

Bin gespannt ob die Chef-Etage nun einen Telefonanlagen-Wechsel anordnet

__

luke

also Sorry – aber ich hoffe doch das 3CX mal so richtig gegen die Wand fährt!!!

Es wurde schon Tage vorher dem Unternehmen mitgeteilt, dass es hier seitens der Clients seltsame Verhalten gibt und daher von 50 Arbeitsplätzen entfernt wurden.

Der Support und anschließende Gespräche mit der oberen Leitung ergaben rein nichts, da man alles von sich wies und anderen Programme die Schuld gab…. Und jetzt geben Sie es erst zu, nachdem sich mehrere gemeldet hatten?! Sorry, das ist in meinen Augen erbärmlich, da die Informationen schon viel früher und zeitnah vorlagen!

Wenigstens haben Sie JETZT reagiert ….. Boah, könnte da echt kotzen

„In a day or two from now, we will have another Electron App rebuilt from the ground up with a new signed certificate. This is expected to be completely secure. We strongly recommend that you avoid using the Electron App unless there is absolutely no alternative. The Electron App update that we are releasing today is considered to be secure but there is no guarantee given that we only had 24 hours to make the necessary adjustments.“

https://www.3cx.com/blog/news/desktopapp-security-alert-updates/

auf der Deutschenseite: Neue Windows App in Arbeit

Wir arbeiten an einer neuen fehlerfreien Windows App. Auch haben wir beschlossen, ein neues Zertifikat für diese App auszustellen. Aus diesem Grund wird es zu einer Verzögerung von mindestens 24 Stunden kommen. Wir bitten um Ihr Verständnis.