[Update 22.04.2023]: Für das SpeculationControl steht ein neues Update auf die Version 1.0.18 bereit. Es wurde eine Änderung vorgenommen. „Verwendet das RDCL_NO-Flag vom Kernel“. Wer seinen Rechner auf Anfälligkeiten (Meltdown und Spectre) prüfen möchte, kann dies über PowerShell erledigen. [/Update]

[Original 28.09.2022]: Mal kurz informiert: Das PowerShell-Team hat eine neue Version 1.0.17 vom SpeculationControl zum Download bereitgestellt. Mithilfe des Skripts kann man über PowerShell prüfen, ob der Rechner gegen Spectre und Meltdown abgesichert ist. Wir hatten im Juni schon mal kurz darüber berichtet.

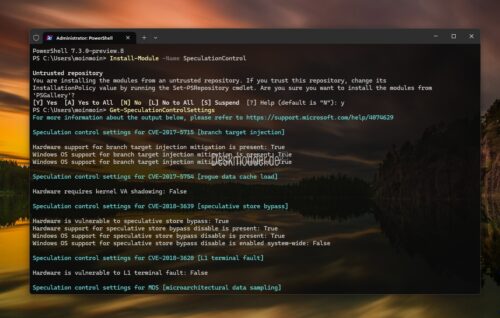

Installieren lässt sich das Skript in PowerShell, bzw. Terminal als Administrator ganz einfach über den Befehl Install-Module -Name SpeculationControl. Danach kann man sich dann mit dem Befehl Get-SpeculationControlSettings alle Infos zu den einzelnen CVEs zeigen lassen. Angaben wie bspw. diese wären dann korrekt und es besteht kein Grund zur Sorge. Jedenfalls für diesen Eintrag.

- Windows OS support for MDS mitigation is present: True

- Hardware is vulnerable to MDS: False

Weitere Infos:

- github.com/SpeculationControl

- powershellgallery.com/SpeculationControl/

- Erklärungen: support.microsoft.com/understanding-speculationcontrol-powershell-script-output

Danke auch an Uwe für den Hinweis.

Windows 11 Tutorials und Hilfe

- In unserem Windows 11 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks.

- Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Windows 11 ISOs findet ihr hier: 21H2, 22H2 (22621), oder 22H2 (22622) Ansonsten immer in der rechten Sidebar.

- Windows 11 neu clean installieren Tipps und Tricks.

- Windows 11 mit lokalem Konto auch Offline installieren.

- Windows 11 Inplace Upgrade Reparatur oder Feature Update.

- Automatisch anmelden Pin entfernen Windows 11.

- Alle Beiträge zu Windows 11 im Blog findet ihr über diese Seite. Wobei auch alle anderen Artikel interessant sein können.

Funktioniert nicht, da kommt nur:

Get-SpeculationControlSettings : Der Befehl „Get-SpeculationControlSettings“ wurde im Modul „SpeculationControl“

gefunden, das Modul konnte aber nicht geladen werden. Wenn Sie weitere Informationen wünschen, führen Sie

„Import-Module SpeculationControl“ aus.

In Zeile:1 Zeichen:1

+ Get-SpeculationControlSettings

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Get-SpeculationControlSettings:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CouldNotAutoloadMatchingModule

Hallo Andreas

Hier die komplette Befehlskette, welche du in PowerShell (als Admin ausgeführt) eingeben musst, nachdem du das Modul „SpeculationControl“ (Install-Module -Name SpeculationControl) installiert hast:

1. Set-ExecutionPolicy RemoteSigned -Scope Currentuser (mit „Yes“ beantworten)

2. Import-Module SpeculationControl

3. Get-SpeculationControlSettings

4. Set-ExecutionPolicy Restricted -Scope Currentuser (mit „Yes“ beantworten)

Gruss Uwe

Jetzt gehts, danke.

Gerne geschehen.

Übrigens… das Modul „SpeculationControl“ lässt sich wieder löschen, indem man einfach das Verzeichnis „SpeculationControl“ als Admin unter dem Pfad C:\Program Files\WindowsPowerShell\Modules\ löscht.

Oder ordentlich deinstalliert mittels uninstall-Module

gepostet mit der Deskmodder.de-App für Android

Hardware is vulnerable to MDS: True !!!

Windows OS support for MDS mitigation is enabled: True

..und nu?

Eigentlich steht bei mir immer….

Hardware is vulnerable to …: True

Lenovo P51 Laptop (BIOS ist auf dem aktuellstem Stand), Windows 11 22H2, TPM2.0 ist aktiv, Secure Boot ist aktiv.

Hi @Cris_

Uh… schwierig, so eine Ferndiagnose.

Das aktuelle BIOS für den P51 hast du ja bereits installiert, wie du schreibst. Ist Version 1.59:

https://pcsupport.lenovo.com/us/en/products/laptops-and-netbooks/thinkpad-p-series-laptops/thinkpad-p51-type-20hh-20hj/downloads/ds121296

Welchen Wert zeigt in der Registratur der Eintrag „FeatureSettings“ unter dem Pfad „HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management“ bei dir an? Sollte 0 eingetragen sein.

PS: TPM und SecureBoot haben mit diesen Schwachstellen nichts zu tun.

Nachtrag:

Falls in der Ausgabe des SpeculationControl-Skripts folgendes hinsichtlich MDS steht, bist du von der Sicherheitslücke soweit geschützt (siehe dritte Zeile):

Windows OS support for MDS mitigation is present: True

Hardware is vulnerable to MDS: True

Windows OS support for MDS mitigation is enabled: True

https://support.microsoft.com/en-us/topic/kb4074629-understanding-speculationcontrol-powershell-script-output-fd70a80a-a63f-e539-cda5-5be4c9e67c04

Ok jetzt verstehe ich das auch mit „Hardware is vulnerable“.

Heist zwar Hardware ist anfällig für diese spezifische Lücke aber wenn die anderen Parameter auf True stehen kämpft Windows dagegen an.

Ja unter „Feature Settings“ steht 0.