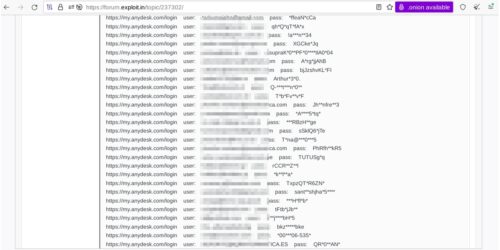

Der Cyberangriff auf AnyDesk wurde bestätigt. Im Schreiben hat man auch dazu aufgerufen, die Passwörter nicht nur für das Webportal my.anydesk.com zu ändern. Wenn man diese Passwörter auch woanders verwenden sollte, dann auch dort. Hintergrund ist, ein Paket mit über 18.000 Zugangsdaten ist im Darknet aufgetaucht.

Dieses wird zum Preis von 15.000 Dollar angeboten. Für Phishing und anderes gut geeignet, wie der Verkäufer resecurity betätigt hatte. Ein weiteres Paket soll auch im Umlauf sein. Es ist also wichtig, sein Passwort zu ändern, wenn man sich dort registriert hat. Eine ausführliche Beschreibung der gestohlenen Daten könnt ihr euch auf der resecurity-Seite durchlesen.

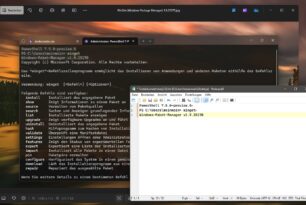

Das BSI hat auch eine PDF als Hinweis herausgegeben. Auch hier wird darauf hingewiesen, dass aktuelle Versionen nur über die Update-Funktion, oder der Herstellerseite bezogen werden sollen.

In Zeiten unzähliger Passwort Manager ist es mir schleierhaft wie man ein Passwort für mehrere Dienste nutzen kann.

Ich kenne exakt ein einziges Passwort auswendig…. Und das ist das von meinem Passwort Manager! Man könnte mir eine Waffe an den Kopf halten, ich wüsste kein einziges Passwort meiner Konten weil sie alle aus willkürlichen Zahlen, Buchstaben und Zeichen bestehen. Und zwar für jedes Konto ein eigenes.

Da gibt es bestimmt noch einige, die die Passwörter der jährlichen Top 10 verwenden.

Jeder dritte nutzt dasselbe Passwort für mehrere Dienste.

Source: Repräsentative Umfragen, die u.a. auch von Bitkom Research durchgeführt wurden.

Passwortmanager sind Teil des Problems.

Der Preis für ein Leben im „Online“, stellen wir uns darauf ein das dies noch zunehmen wird.

Ob Banken oder andere Unternehmen sie können unsere Daten NICHT schützen, viele Vorgänge dieser Art dringen erst garnicht an die Öffentlichkeit.

Der Preis dafür, dass die Menschheit sesshaft geworden ist und sich einen Lebensstandard aufgebaut hat ist, eine sichere Tür zu besitzen.

Nichts anderes ist es im Internet

„betätigt“ ?

Ist wohl ein Tippfehler und gemein war sicherlich „bestätigt“ ^^

Gruss

„Gemein“ ist auch ein Tippfehler, nehme ich an.

Über einen Tippfehler im Artikel lustig machen aber selber einen Tippfehler im Kommentar… Genau mein Humor… 🤦🏻♂️

gepostet mit der Deskmodder.de-App für Android

Wo bzw. auf welche Art hat er sich denn darüber lustig gemacht?

Ich sehe nur einen recht freundlichen Hinweis auf den typo …

Wurden da Teile der Passwörter mit * ausgeblendet oder nutzen tatsächlich soviele Menschen soviele * in Ihren Passwörtern?

Abgesehen davon sehen die Passwörter ganz solide aus; was natürlich nichts bringt wenn diese im Netz landen.

Mich interessiert aber vielmehr: Wie konnte man Passwörter im Klartext abgreifen? Wieso wird da nichts darüber gesagt?

Ich Vermute die Passwörter wurden erst entschlüsselt und nochmal Separat und übersichtlich aufgelistet in ein Textdokument.

Und anschließend hat man ein Teil gezeigt jedoch zensiert um sein dienst vermarkten was der „Kunde“ erhält.

Habe mich nie auf my any desk registriert, benutze nur die windows version in der kein account benötigt wird, denke mal nicht dad irgendwelche daten von mir bei dem hack abgegriffen wurden.

Die Zugangsdaten sind für Phishing geeignet, wie der Verkäufer bestätigt. Der weiß wohl selbst nicht was Phishing bedeutet. Mit Phishing will man an Zugangsdaten gelangen, in den Fall hat man sie ja schon.

Mit solchen Daten lassen sich sehr viel bessere Phishing-Mails verfassen. Immerhin hat man passenden Daten für die jeweiligen Leute, die man anschreibt (Name, E-Mail, das aktuelle / letzte Passwort und ggf. noch weitere Infos, um die Mail sehr viel glaubhafter klingen zu lassen, so dass mehr Leute darauf reinfallen.).

nicht jeder ist dumm genug überall die gleichen PW zu verwenden, mit den Daten hier hast du aber eine gute Grundlage weitere Daten abzuphishen…

Ich denke, dass die wissen was Phishing bedeutet. Vermutlich um am Passwörter zu gelengen, die ‚bares‘ bringen.

Nachlese:

https://www.borncity.com/blog/2024/02/05/anydesk-hack-eine-nachlese-teil-5/

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

https://www.borncity.com/blog/2024/02/05/anydesk-hack-nachlese-der-bsi-meldung-teil-6/

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

https://www.borncity.com/blog/2024/02/06/anydesk-hack-hinweise-zum-zertifikatstausch-bei-customs-clients-7-x-teil-7/

AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 – Teil 8

https://www.borncity.com/blog/2024/02/06/anydesk-hack-weitere-informationen-vom-5-februar-2024-teil-8/

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

https://www.borncity.com/blog/2024/02/07/anydesk-hack-bereits-zum-20-dezember-2023-bemerkt-teil-9/