Microsoft hat unter der KB5036210 darauf hingewiesen, dass Windows Updates ab dem 13. Februar 2024 und später das Windows UEFI CA 2023-Zertifikat auf die UEFI Secure Boot Allowed Signature Database (DB) zu installieren. Dadurch können kommende Bootloader-Updates direkt über Windows Update installiert werden.

Wie Microsoft schreibt, ist dies wichtig, „da das bestehende Zertifikat abläuft und die Umstellung auf das neue Zertifikat der erste Schritt zur Vorbereitung der Geräte auf die Arbeit mit kommenden Bootloader-Updates ist, die mit dem neuen Zertifikat verschlüsselt werden.“

Es wird darauf hingewiesen, dass es bei einigen Geräten zu Kompatibilitätsproblemen mit der Datenbank kommt. ARM64-basierte Geräte werden zum Beispiel derzeit ausgeschlossen. Hier arbeitet Microsoft mit den OEM-Herstellern zusammen. Daher werden die Updates derzeit nicht automatisch ausgeliefert.

In Firmen, sollte deshalb die Änderung erst auf einem ausgewählten Gerät getestet werden, bevor es dann auf alle Geräte angewendet wird. Damit die Zertifikate über Windows Update installiert werden, muss eine Änderung in der Registry vorgenommen werden.

- Windows-Taste + R regedit eingeben, aufrufen und zu diesem Pfad wechseln

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot- Im rechten Fensterteil dann ein Doppelklick auf

AvailableUpdatesund den Wert auf 40 ändern.

Über PowerShell lässt es sich so einrichten

- Das Sicherheitsupdate Februar 2024 muss installiert sein.

- PowerShell (Administrator) starten und diesen Befehl eingeben

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot" -Name "AvailableUpdates" -Value 0x40

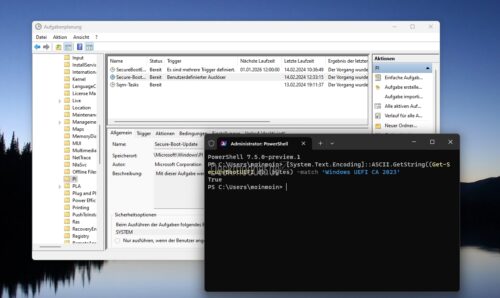

- Eine geplante Aufgabe starten:

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

- Den PC 2x neu starten

- Jetzt in PowerShell (Admin) den folgenden Befehl eingeben:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

- PowerShell sollte jetzt ein True als Ergebnis ausgeben.

Nachdem der Rechner 2x neu gestartet wurde, wird der Registry-Eintrag wieder auf 0 gesetzt. In der Aufgabenplanung erscheinen die neuen Einträge und auch PowerShell gibt „True“ aus.

Weitere Informationen dazu:

- Diese Anleitung ist für Windows 10, Windows 11, sowie Server 2012 und höher.

- techcommunity.microsoft.com/windows-it-pro-blog/updating-microsoft-secure-boot-keys

- support.microsoft.com/kb5036210-deploying-windows-uefi-ca-2023-certificate-to-secure-boot-allowed-signature-database-db

Wenn ich die Änderung direkt in der Registrierung gemacht hab, muß ich dann den geplanten Task trotzdem einrichten?

Wenn du möchtest, dass es monatlich überprüft wird, dann ja.

Man gönnt sich ja sonst nichts in Redmond. Glaube ohne den Tipp würde ich mich wundern warum es nicht will.

Siehe. https://support.microsoft.com/de-de/topic/kb5025885-verwalten-der-windows-start-manager-sperrungen-f%C3%BCr-secure-boot-%C3%A4nderungen-im-zusammenhang-mit-cve-2023-24932-41a975df-beb2-40c1-99a3-b3ff139f832d

Bei der früheren Anleitung zur dbx mit 0x30 sollte man sogar nach dem 1. Neustart 5 Minuten warten und dann ein 2. Mal Neustart.

Ist die regedit-Eingabe bei einem normalen Büro-PC mit UEFI-Bios, TPM und Secure Boot notwendig ?

Sicherlich wird es von Microsoft selbst bald als Pflicht umgesetzt. Du kannst es, musst es aber nicht.

Eine Frage:

„Im rechten Fensterteil dann ein Doppelklick auf AvailableUpdates und den Wert auf 40 ändern.“.

Hexadezimal oder Dezimal ?

Hexadezimal, also nichts ändern

Schon die 3. Änderung. Erst 0x10 dann 0x30 und jetzt 0x40

Das aktuelle db Zertifikat ist

‚Microsoft Corporation UEFI CA 2011‘

Ich denke, 0x30 war für dbx + skusipolicy und 0x40 ist für db.

Wird das vielleicht mit einem der nächsten monatlichen Updates erfolgen? Ich finde die Beschreibung verwirrend und würde am liebsten erst mal gar nichts machen.

Was passiert dann mit etwas älteren PCs ohne TPM und Secure Boot, die mit modifizierten ISOs installiert sind? Fahren sie nicht mehr hoch?

Dann würde ja auch kein Windows 10 oder alte Server-Version mehr hochfahren. Hat also damit nichts zu tun.

Danke moin moinfür die Übersetzung – hab`s ausprobiert – hat hingehauen!!!!

Gruß hajon43

Frage, ich habe dieses Update (KB5036210) gestern nicht bekommen, wird es noch nachgeschoben? Bekommt es jeder bzw. nur bestimmte PC’s und sollte besser warten?

In der Registry habe ich nachgeschaut, dort steht „AvailableUpdates“ auf 0, soll ich es ändern? Danke.

gepostet mit der Deskmodder.de-App

Das ist kein Update. Das ist nur die Nummer, unter der MS es abgelegt hat.

Danke für die Anleitung, es hat alles gut geklappt.

gepostet mit der Deskmodder.de-App

Bei mir auch 0. Erstzustand. Also es wurde nichts verändert im UEFI. Das macht Windows Update dann später selbst.

Bei mir wurde es geändert, sogar in der VM. „AvailableUpdates“ geht automatisch auf 0 zurück, wenn das Zertifikat im UEFI installiert wurde.

OK Danke, dann kann ich also die Änderung in der Registry und die PowerShell Befehle bedenkenlos ausführen?

gepostet mit der Deskmodder.de-App

Bei mir kam mit dem Update KB5034204 (KB5034203 für Win 10) die Option die Websuche zu deaktivieren und Edge zu deinstallieren (Screenshot: https://ibb.co/2sFJ3y7 , https://ibb.co/cD08mV0). Nun mit dem Update KB5034763 ist diese Option wieder verschwunden (Screenshot: https://ibb.co/8xxfvbT , https://ibb.co/vL7XmSm).

Ist dass nur bei mir so, oder bei allen? Hatte die Option zum deaktivieren der Websuche auf drei Geräte mit Win 10 aber nun ist es bei allen drei weg nach dem Update.

Hat geklappt.

Ob ich es brauchen werde ?? Keine Ahnung.

Ist aber ab jetzt immer in Verwendung, solange SecureBoot aktiviert ist, lässt sich nur wieder rückgängig machen, wenn Dein UEFI eine entsprechende Option dazu bietet.

Hi!

…habe es nun auch geschafft —> TRUE

es gab anfangs probleme mit ‘Windows UEFI CA 2023’ – diese hochzeichen habe ich mit -‚Windows UEFI CA 2023‘ getauscht – dann ging es! (zwei kerzengerade hochzeichen nicht gekrümmte – liegt eventuell an meinem tastaturlayout!?)

in der Aufgabenplanung sehe ich es auch – wo kann ich das sonst noch sehen? UEFI – wenn ja, dann müsste ja dort die Bezeichnung —> Windows UEFI CA 2023 irgendwo stehen? – oder irre ich mich?

thanx before

chris4cross

‚ (Umschalttaste und #-Taste) ist ein Hochkomma.

Muss man dass nach jedem Clean-Install machen ?

Nein, das ist jetzt im UEFI installiert.

Danke für die Info 👍, aber (anscheinend) mag mein Rechner dass so nicht, komme immer mit False raus

Korrektur:

Jetzt gehts auch mit dem Nachbarn bzw. TRUE

Hat geklappt.

Ergebnis bei mir:

Get-SecureBootUEFI : Die Variable ist zurzeit nicht definiert: 0xC0000100

In Zeile:1 Zeichen:42

+ … System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) …

+ ~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ResourceUnavailable: (Microsoft.Secur…BootUefiCommand:GetSecureBootUefiCommand) [Get-S

ecureBootUEFI], StatusException

+ FullyQualifiedErrorId : GetFWVarFailed,Microsoft.SecureBoot.Commands.GetSecureBootUefiCommand

Aufgabe erfolgreich durchgelaufen

Und was ist nach einem Bios Update ??

Dann wieder ausführen ??

Ich vermute mal das es bei den neueren Updates direkt implementiert ist bzw. sein sollte:

Ich habe mir den Regkey auf jeden Fall trotzdem gesichert – inclusive der 2 Einträge in der Aufgabenplanung

Ich kann grade nicht wirklich nachvollziehen warum hier MS verlangt, dass wir „Anwender“ an der Registry rum schrauben.

Zertifikate haben im Regelfall eine gewisse „Lebensdauer“ und müssen entsprechend erneuert werden – gängiges Praxis in der IT.

In meinem beruflichen Umfeld schaffen es alle Hard- und Software-Anbieter, diese Erneuerung zu automatisieren.

Und ein Welt-Unternehmen wie MS ist nicht in der Lage, eine erforderliche Vorbereitung von Clients automatisch durch ein kleines Update auszurollen?

Stattdessen wird erwartet, dass der Anwender (egal ob Laie oder Profi) an der Registry „rumschraubt“ und dann zur Kontrolle auch noch Powershell bemühen muss. Für mich kein Thema, aber für „reine Anwender“ sehe ich hier durchaus etwas schwarz! Zeigen auch aktuelle Kommis hier. Die wollen ihren PC einfach nur nutzen wollen für ihre Belange, und sich nicht mit den „Tiefen des Betriebssystems“ beschäftigen!

Ich mach mir grade ernsthafte Gedanken, was bei MS in dieser Sache schief läuft.

Dann hast du den Beitrag nicht richtig gelesen.

MS verlangt nichts, sondern wie im Text steht ….In Firmen, sollte deshalb die Änderung erst auf einem ausgewählten Gerät getestet werden….

Ich habe durchaus den Post hier und auch weiterführende Infos auf der Seite von MS intensiv gelesen.

Es gibt mit diversen Endgeräten Probleme, ARM64-Geräte sind momentan außen vor. Hier will MS ne Lösung mit den OEMs suchen.

Ja, MS „verlangt“ nix in der Sache aktuell, will aber wohl zukünftig diverse Sachen, wie Bootloader-Anpassungen über die Update-Funktion ausrollen. Da ist es erst mal für mich Nebensache, ob nur in reinen Firmenumgebungen, oder auch für „Otto-Normalverbraucher“ – also für uns alle im Privaten.

Fakt für mich ist, dass dieses Thema auch irgendwann bei den ganz normalen Usern aufschlagen wird.

Gab es in der Vergangenheit ja öfters bei anderen Themen.

Daher wäre es mehr als sinnvoll, wenn hier MS das Ganze durch ein Update löst – wie von mir geschrieben.

Einen unbedarften „Heimanwender“ in der Registry und mit PowerShell „fummeln“ zu lassen, erachte ich nicht wirklich für ne gute Lösung!

Zeigt mir, leider wieder einmal sehr deutlich, dass MS nicht mehr seine ganzen „Entwicklungsfronten“ im Griff hat!

Das kenne ich aber auch von anderen namhaften Herstellern zur Genüge.

Das Thema bleibt spannend.

Ich will dich jetzt nicht kritisieren, aber du liest wohl nicht richtig, oder?

Das ist jetzt ein Test, welche Hardware/Hersteller wo Probleme hat. Firmen können intern ihre Rechner schon mal testen – bevor MS es ausrollt.

Du als Normalverbraucher musst nichts machen, wenn du dich nicht draußt. Verlangt ja keiner.

Du kannst es mit dieser Methode jetzt schon machen oder in dem Fall testen… laufe des Jahres rollt MS den Reg-Eintrag und die Task in der Aufgabenplanung per Update aus, sobald sicher steht, dass es bei allen Herstellerarten (theoretisch) funktioniert. Aktuell macht es Probleme auf Geräten mit ARM Prozessoren – falls du so einen hast, warten!

Ansonsten ausprobieren oder auch bis zum eigentlich Update (für alle User) warten.

Ganz simpel 🫣

Ich krige das mit der abgefu***kten Aufgabe nicht hin

https://i.postimg.cc/RZNfLwjj/2024-02-14-21-49-33.jpg

Wird nicht unterstützt? Das funktioniert nur mit einem neueren UEFI und Windows muss auch im UEFI Modus installier sein.

Hallöle

Ja … das ist ja der springende Punkt :/

Das sollte alles Kosha sein

Gigabyte AB350 Gaming Rev 3 ( BIOS Aktuell )

UEFI , Secure Boot und TPM ist alles oki Doki

Hast Du mal in der Ereignisanzeige nachgeschaut, ob Du im Protokoll System von der Quelle TPM-WMI die Ereignisse 1795 und/oder 1796 protokolliert wurden. Und generell man nach Ereignissen von dieser Quella Ausschau halten.

@FatBoySlim

Laut deinem Bild ist der sichere Start deaktiviert und dann kann dass (wahrscheinlich) auch nicht (richtig) laufen

Bei mir sieht es (korrekt) dann so aus (Sicherer Start aktiviert) :

https://ibb.co/XCJrG2M

Moin

Ne .. sollte alles Kosha sein.

UEFI + Secure Boot

Habe es jedenfalls im BIOS so eingestellt und wird auch im Defender so angezeigt … das ganze TPM Gedöns

Quark, zeich mal einen screenshot von msinfo32

das ist 100% aus

für mich als Normalanwender leider unmöglich. Danke MS. Brauche das alles aber wohl nicht, da bei mir alles im MBR Modus läuft. UEFI ist für mich kein Thema auf meinen 8 Jahre alten Desktop PCs. Hätte es damals so einrichten können , habe es aber nie gemacht.

Was sich MS wohl dabei Denkt ? wahrscheinlich nichts. Meine beiden Board Gigabyte GA-H87-D3H.

Core I5. Laufen tadellos mit Windows 10.

Braucht man ja im Moment auch noch nicht selber machen. Das wird, wenn es so weit ist, automatisch durchgeführt.

Will bei mir nicht funktionieren….

:DD

Gott sei Dank

Bin ich ned alleine

Da fällt mir gerade ein …

Ich habe im BIOS Super Fast Boot eingestellt.

Ob,s da dran liegt ???

Wenn dadurch offenbar „Secure Boot“ deaktiviert oder Umgangen wird, könnte das durchaus sein

Gruss

DK2000 hat geschrieben:

Braucht man ja im Moment auch noch nicht selber machen. Das wird, wenn es so weit ist, automatisch durchgeführt.

Zitat Ende.

Wieso dann überhaupt dieser Blogeintrag?

Ihr macht doch nur die Leute verrückt.

Oder soll Deskmodder ein Elite-Forum werden?

Das hat nicht nur DK2000 in den Kommentaren geschrieben, sondern auch ich.

Das „wieso“ kann ich dir erklären. Es ist eine Info, die Microsoft herausgegeben hat und einige hier sicherlich interessiert. Im Beitrag steht nichts davon, dass die Anleitung zwingend ausgeführt werden muss.

Eben, eben, eben!

Was man heute kann besorgen, das verschiebe nicht auf morgen!

„PowerShell sollte jetzt ein True als Ergebnis ausgeben.“

Sollte es, tut es aber nicht, und nun?

msinfo32 screenshot mal heir anhängen bitte

Die msinfo .. wenn ich alles ausklappe sind ja 95 Seiten ( Screens ) wenn,s reicht

Wie soll ich das hier anhängen ???

Bitte mal die genaue Zeile * innen :DDDD

Unten mal die PS

https://postimg.cc/c6NyhL88

Stellt doch einfach mal die erste Seite der msinfo32 rein

Von der ersten Seite interessieren eigentlich nur die Zeilen „BIOS-Modus“ und „Sicherer Startzustand“. Und Informationen über das TPM (Version und ob aktiviert).

Anleitung hat super funktioniert. neues Zertifkat ist drin.

Tatsache

Sicherer Zustand ist aus …

War mir klar. Das sind im BIOS zwei Schalter: Erst fTPM 2.0 aktivieren dann Secure Boot aktivieren. Dann klappt auch die gesamte Anleitung hier. Deine PowerShell sieht mir auch kaputt (veraltet) aus.

Das beste für dich ist dir die Deskmodder Win 10 iso von Birkuli zu laden un inplace auf 19045.4046 zu machen. Dann sollte eventuell die PowerShell auch endlich funzen.

Also die PS ist die aktuelle in der W11 Canary 26058.1000 💪

Eine andere habe ich nicht

Auch backe?! Windows 11? Welche version läuft da?

Habe mir mal die gute neue installiert:

https://learn.microsoft.com/de-de/powershell/scripting/install/installing-powershell-on-windows?view=powershell-7.4#msi

Vielleicht was für dich?

Schön das es jetzt geht!

Direktlink:

https://github.com/PowerShell/PowerShell/releases/download/v7.4.1/PowerShell-7.4.1-win-x64.msi

Die 7.x dürfte denselben Fehler wie die 5.1 anzeigen, wenn SecureBoot nicht aktiviert ist.

🫶

Jaaa , stimmt

Danke an Karlo und DK2000 🙏

Keine Ahnung so ein PC macht eben was er will

Ich hatte garantiert im BIOS alles richtig eingestellt.

Habe aber etze nochma bissel rumgefummelt … Secuer Boot aus …. > Costum / Standard …

Schlüssel neu geladen usw …

↪︎ Und plötzlich war auch der „Sichere Start“ – EIN ????

Warum …. weiss der Geier

Gott sei Dank ist die Kontrolle in der PS jetzt „TRUE“

🥰

Kann ich ruhig schlafen

Wenn was ned funzt …. nervt total 👺

Hat bei mir auf einem PC funktioniert. Auf dem anderen aber nicht.

Secure Boot ist aktiviert, TPM aktiviert, alles Schritt für Schritt befolgt, erst KB5034763 installiert, Neustart, die beiden Powershell Befehle ausgeführt, 2x Neustart, und beim letzten Powershell Befehl bekomme ich dann den Fehler: https://i.postimg.cc/8zkQNMc9/Screenshot-2024-02-15-174736.png

Versuch es mal mit dem neuen PowerShell 7

Habe nun PowerShell 7.4.1 via WinGet installiert und auch da bekomme ich folgende Meldung:

InvalidOperation: Cannot invoke method. Method invocation is supported only on core types in this language mode.

Also die gleiche Fehlermeldung wie beim Powershell 5, nur auf Englisch statt auf Deutsch

Ach das war mein eigener Fehler. Habe mich daran erinnert, dass ich die Execution Policy für Powershell und Powershell Core auf Constrained Language Mode gestellt hatte, damit keine unbekannten Skripts ausgeführt werden können, ohne dass ich es weiß 😅

Danke für die Hilfe

Bei der erstellten Aufgabe der Variablen für einen sicheren Start ist oben im Bild vom Beitrag der Trigger „Benutzerdefinierter Auslöser“, bei mir „Es sind mehrere Trigger definiert“ wird täglich aktualisiert:

https://up.picr.de/49072173yf.png

Wie kann ich das bitte ändern auf benutzerdefiniert.

Macht die Aufgabe selber überhaupt Sinn zur Zeit?