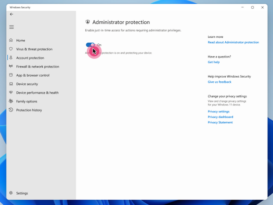

(Update 20.11.2024): Microsoft hat gestern den neuen Administratorschutz, also die neue Benutzerkontensteuerung vorgestellt. Wie schon im Oktober geschrieben, wird sie die Sicherheit von Windows 11 weiter verbessern.

In diese neue UAC-Abfrage wird Windows Hello integriert, die dann unter Windows Sicherheit aktiviert, oder deaktiviert werden kann. Die Beschreibung der Funktion ist schon interessant.

- Just-in-Time-Erweiterung: Mit dem Administratorschutz bleibt der Benutzer deprivilegiert und erhält nur für die Dauer eines Verwaltungsvorgangs zeitlich begrenzte erweiterte Rechte. Das Admin-Token wird nach der Verwendung verworfen und neu erstellt, wenn eine andere Aufgabe ausgeführt wird, die Admin-Rechte erfordert.

- Profil-Trennung: Der Administratorschutz verwendet versteckte, vom System generierte, profilgetrennte Benutzerkonten, um isolierte Admin-Token zu erstellen. Dadurch wird sichergestellt, dass Malware auf Benutzerebene die erweiterte Sitzung nicht kompromittieren kann, sodass die erweiterte Sitzung eine Sicherheitsgrenze darstellt.

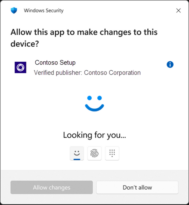

- Keine automatischen Erhöhungen: Beim Administratorschutz muss der Benutzer jeden Verwaltungsvorgang interaktiv autorisieren. Dadurch wird sichergestellt, dass der Administrator die volle Kontrolle behält und dass die Administratorrechte nicht missbraucht werden. Die Integration von Windows Hello erhöht die Sicherheit weiter und bietet gleichzeitig ein hohes Maß an Komfort.

(Original 3.10.2024) Microsoft ist dabei, die Sicherheit von Windows 11 noch weiter zu erhöhen. In der Canary 27718 wurde eine neue Funktion integriert und ist „eine kommende Plattformsicherheitsfunktion in Windows 11, die darauf abzielt, frei verfügbare Administratorrechte für Administratorbenutzer zu schützen“.

Diese wird dann in Administrator-Konten die sonst „übliche“ Benutzerkontensteuerung (UAC) ersetzen, die wir schon seit Ewigkeiten kennen. Dadurch ändert sich auch das Pop-up, welches erscheint, wenn erhöhte Rechte angefordert werden.

Noch ist diese Funktion deaktiviert und muss über die Gruppenrichtlinien aktiviert werden, um einen erhöhten Schutz zu gewährleisten. Die genaue Beschreibung wird Microsoft auf der Ignite im November bekanntgeben. Wer die Windows 11 27718 Canary oder höher installiert hat, kann es einmal ausprobieren.

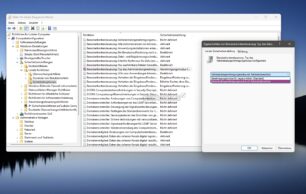

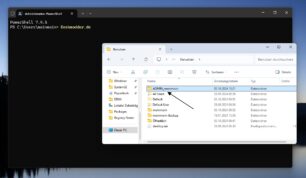

- Windows-Taste + R gpedit.msc eingeben und starten (Oder nach Gruppenrichtlinien suchen und starten

- Richtlinie für lokaler Computer -> Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Lokale Richtlinien -> Sicherheitsoptionen

- Im rechten Fensterteil dann Benutzerkontosteuerung: Typ des Administratorgenehmigungsmodus konfigurieren

- Hier auf Administratorgenehmigungsmodus mit Administratorschutz umstellen

- Übernehmen und OK und einmal neu starten

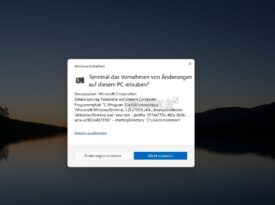

Schaut ihr jetzt unter C:\Benutzer werdet ihr einen neuen Benutzer-Ordner entdecken Admin_ dein Name. Dieser ist dann dafür eingerichtet. Startet ihr jetzt bspw. das Terminal mit Admin-Rechten, dann wird die neue Kontensteuerung als Pop-up erscheinen, die bestätigt werden muss. Solltet ihr die Gruppenrichtlinie wieder umstellen und neu starten, dann greift die gewohnte UAC wieder. Auf der Ignite wird Microsoft dann sicherlich die Vorteile dieser Schutzeinstellung beschreiben.

Danke an Phantom und Xeno

Windows 11 Tutorials und Hilfe

- In unserem Windows 11 Wiki findet ihr sehr viele hilfreiche Tipps und Tricks.

- Falls ihr Fragen habt, dann stellt diese ganz einfach bei uns im Forum.

- Installationsmedien: Aktuelle Windows 11 ISOs findet ihr hier: 23H2 22631, oder 24H2 26100. Ansonsten immer in der rechten Sidebar.

- Windows 11 neu clean installieren Tipps und Tricks.

- Windows 11 auch ohne TPM und Secure Boot installieren.

- Windows 11 mit lokalem Konto auch Offline installieren.

- Windows 11 Inplace Upgrade Reparatur oder Feature Update.

- Automatisch anmelden Pin entfernen Windows 11.

- Alle Beiträge zu Windows 11 im Blog findet ihr über diese Seite. Wobei auch alle anderen Artikel interessant sein können.

Was ist jetzt genau sicherer oder der Vorteil zu der bisherigen Methode mit der Passworteingabe d. Admin Kontos?

Es geht um die Benutzerkontensteuerung, nicht das anmelden.

Schon klar, aber was ändert sich technisch ausser das Aussehen des Popups? Warum ist das sicherer?

Vielleicht kann man der alte Schutz nicht mehr verbessern und der neuen kann man sicher besser ausbauen, sind ja auch erste am Anfang.

Hier mehr Infos dazu,

https://techcommunity.microsoft.com/blog/windows-itpro-blog/administrator-protection-on-windows-11/4303482

VG

Bei mir muss ich als Admin immer meine Pin eingeben, sonst geht es nicht weiter.

also ne linux funktions kopie… da is das auch so.

würde mich stören… würde ich rauspatchen

das windows system wird niemal sicher sein, solange „closed software“… desweiteren sehe ich für mich keinen sicherheitsgewinn, ehr etwas das rumnervt.

anstatt mal nt rauszuschmeissen und was neues zu machen…. baut man nur noch aufgeblähten müll in windows ein.

und gewerblich 11 nutzen… finde ich recht dumm… da mir zuviel rumtelefoniert wird.

5 Minuten mit einem Tool und Win 11 sendet nix mehr.

Aha also die Sicherheits Panne in Linux wo Jahre lang nicht gesehen wurde war also close Software.

Und ein Normal User ohne Programmier kenntnis schaut den Quell Code an in einem Opensourcer Programm mit einigen x1000 Code Zeilen, ob da was drin ist wo nicht reingehört. 🤣

Klingt interessant. Sinnvoll wäre es doch, wenn die Problematik des Userkontext damit umgangen wird. Kennt jeder sysadmin. Man nimmt allen Nutzern die lokalen Adminrechte weg, will dann in gewissen Fällen doch die Cmd elevaten, und nutzt dafür einen Domain admin oder irgendeinen anderen. Häufig landet man im Userkontext Problem und behebt Dinge an der falschen Stelle oder wundert sich das etwas nicht funktioniert. Da wäre soetwas wie LAPS super, welches on-time-admins ermöglicht, welche nicht den User wechseln.

Grins den müsste man glaube ich so 80% aller Software umschreiben.

Hab das früher mal aus spass probiert mit Normaluser ohne admin, ne nicht nochmals.. 😁

Wenn man dass Aktiviert, funktionieren alle Apps die solche Rechte brauchen auch weiterhin noch normal wie immer wenn man es über dass neue UAC Zulässt?

gepostet mit der Deskmodder.de-App für Android

Sieht für mich nach Symptombekämpfung aus. Biometrische Administratoranmeldungen sind in einem Geschäftsumfeld sinnfrei und in einem privaten Umfeld mindestens fragwürdig. In diesem Zusammenhang möchte ich an den Fall erinnern, dass eine Asiatin sich darüber aufgeregt hat, dass ihr iPhone von ihrer Arbeitskollegin per Gesichtserkennung entsperrt werden kann. Und ja, Apple hat ein Update rausgebracht. Aber trotzdem: Nein, danke. Ich wage zu bezweifeln, dass das bei Windows anders ist bzw. sein wird.

Und bevor jetzt jemand kommt und behauptet, dass Fingerabdrücke sicher seien: Nein, sind sie nicht. Vor Jahren wurde mit einer handelsüblichen Spiegelreflexkamera der Fingerabdruck von Wolfgang Schäuble quer durch den Raum von seinem Wasserglas fotografiert und nachgebaut. Mit diesem Nachbau konnte man problemlos sein Handy entsperren.

Was bleibt also? Ein PIN. Hurra. Wieso ist ein PIN, der nachweislich nur aus Ziffern besteht und mindestens vier Stellen haben muss, jetzt gleich nochmal sicherer, als ein Passwort, das aus Gross-/Kleinbuchstaben, Ziffern und Sonderzeichen besteht und eine Mindestlänge von aktuell standardmässig acht Zeichen erfordert?

Somit wäre wir wieder bei meiner anfänglichen Behauptung, dass das Symptombekämpfung und damit Augenwischerei ist.

verwechselt du da nicht Etwas?

Es geht ja nicht um Zugang zum PC von außen (Windows Login/Logon), sondern um Berechtigungen innerhalb von Windows; also wenn der Zugang schon da ist.

Nein, ich denke nicht. Wir haben hier in der Firma mehrere Admins und Windows Hello aus besagten Sicherheitsgründen deaktiviert. Neben der Aktivierung von Windows Hello müssten wir von jedem Admin biometrische Daten erfassen oder individuelle PINs festlegen. Der Mehrwert erschliesst sich mir nicht und der Mehraufwand ist imho nicht gerechtfertigt.

Einen Sicherheitsgewinn gibt es schlicht nicht, da Windows Hello auch zur Anmeldung am PC genutzt werden kann. Man würde also zwei sichere Faktoren (unbekannter Benutzername und unbekanntes komplexes Passwort) durch eine einfach PIN oder einfach zu fälschende Biometrie ersetzen.

Was spricht dagegen, das ohne Windows Hello zu machen?

Auch hier kann ich nur sagen, schlecht informiert. Oder ein schlecht Konfiguriertes Windows Hello for Business. Das ist übrigens nicht das gleiche, sondern eine Erweiterung von Windows Hello for Consumers..

Da kann man so einiges lernen

https://learn.microsoft.com/de-de/windows/security/identity-protection/hello-for-business/

Eine Windows Hello Pin kann aus allem bestehen was der Administrator konfiguriert.. Im Default sind es Zahlen was vollkommen ausreichend ist. Aber man kann hier auch auf richtige „Kennwörter“ konfigurieren wenn man das Bedürfnis dazu hat.

Nichtsdestotrotz erhöht Windows Hello nicht die Sicherheit, sondern sie verringert die Sicherheit.

Weshalb diverse Securitytools auch dazu raten, biometrische Anmelde- und Sicherheitsfunktionen abzuschalten.

Windows Hello lässt sich z.B. mit Hilfe eines Bildes des Nutzers austricksen.

Das muß man nur vor die Kamera halten.

Sorry stimmt nicht, bitte informieren oder entsprechend schulen lassen.

der wirksamste Schutz ist immer noch, das Notebook bei Nichtgebrauch wegzuschließen und bei einem Desktop-PC mit Wechselfestplattenrahmen zu arbeiten und bei Nichtgebrauch die Festplatte herauszunehmen und ebenfalls wegzuschließen. So mache ich es.

Das mag für privat funktionieren. In einem geschäftlichen Umfeld ist das alles andere als praktikabel und gegenüber den Kollegen auch nicht durchsetzbar.

Wird bestimmt „lustig“ an meinem ex. Arbeitsplatz. Insbesondere bei jenen PC, die direkt am internet hängen oder bei den vielen Einzelplatz-PC (ohne jeglich internet oder Netzwerkverbindung) für diverse Sonderaufgaben. Nicht einer von den Einzelplätzen hat eine Kamera und von den sogenannten DSL-PC haben auch keine 10% eine Kamera. Auf den Einzelplätzen haben die Nutzer u.a. wegen den schnell und meist problematisch gestrickten Sonderanwendungen immer volle administrative Rechte. Ohne die läuft da nichts. Und bei den sogenannten DSL-PC (funktionell Einzelplatz direkt am internet) hat nicht nur der externe IT-Dienstleister sondern haben auch lokal festgelegte Leute des Nutzerbereiches administrative Rechte. Vermutlich muss jetzt die Einrichtung mit ihren ca. 450 000 Beschäftigten ihren Strukturen und IT-Dienstleisterverträge an die bekloppten Microsoft-Ideen anpassen. Nur gut das deren Hauptarbeit abseits vom internet in deren diversen intranet-WAN erfolgt.

Du hast aber schon in den Bildern und Text gesehen, dass die IT dies gar nicht erst aktivieren muss?

Anwendungen, die keine administrativen Aufgaben zu erledigen haben, brauchen keine administrativen Rechte.

Wenn doch, dann hat der Programmierer seinen Job nicht richtig gemacht!

Aber du schreibst ja „den schnell und meist problematisch gestrickten Sonderanwendungen“.

Also fix zusammengefrickelte Sachen.

Da wäre es besser, den Kram noch mal vernünftig neu zu machen als den Anwendern administrative Rechte zu geben.

Würde man Deine Vorstellungen umsetzen, dann könnte manche lebenswichtige Aufgabe erst nach 9 Monaten statt nach 3 Wochen beginnen. Übrigens: an der Fehlerkorrektur und Weiterentwicklung von den wichtigsten eingesetzten Spezialprogrammen (das sind rund 500 von ca. 15 000) arbeiten ständig gleichzeitig Programmierer aus mehr als 25 Ländern. Das lässt sich mit dem lächerlichen Zeugs von Handwerksbuden und Mittelständern nicht mal ansatzweise vergleichen. Aber die haben ja auch keine 25 Serverräume die man nur mit Gasschutzmaske durch eine Schleuse betreten darf.

Irgendwie wirkt da auf mich wie das Rad neu zu erfinden.

Überall da wo ich nicht selbst vor dem Rechner sitze ( bei meinen Jobs … Verwandten etc ) , halte ich es „klassisch“.

Es gibt ein Admin Konto mit PW …und der jeweilige User ist immer nur Standard-User ohne Admin-Rechte.

Der ganze UAC/Benutzerkontensteuerung … Quatsch … hat mich nie überzeugt.

Die UAC ist bei mir eh rausgeflogen und dekativiert LOL Augenzwinkern

Ich verwende nach wie vor nur ein lokales Benutzer-Konto mit administrativen Rechten und einer

konventionellen Anmeldemethode. Benutzername und Kennwort. Was schert mich da Hello und son Sch…ß.

Es handelt sich dabei um einen Standard-PC und der steht bei mir zu Hause!

Ja, privat vollkommen in Ordnung. Im Geschäft eher nicht.

Kurzer Exkurs, wie ich das bei uns gelöst habe:

– Keine lokalen User. Auch keine lokalen Admins.

– Keine Gastaccounts.

– Kein Windows Hello.

– Passwortkomplexität. Obligatorisch: a-z, A-Z, 0-9 und Sonderzeichen. Mindestlänge 32 Zeichen.

– Passwortwechsel nur nach vorheriger Kompromittierung.

– Alle User innerhalb der Domain.

– Keine Anzeige des letzten Users beim Login.

– Separater, persönlicher Domain-User, der lokale Adminrechte hat bei den Kollegen, die das benötigen. Damit kommt man aber nicht auf den Domain Controller. Dafür gibt es wiederum separate Accounts.

– MFA überall aktiviert, wo es möglich ist. Inklusive Anzeige des ungefähren Standorts und der Applikation, die den Call ausgeführt hat.

– Alle Netze sauber von einander getrennt.

– Alle Clients sind verschlüsselt.

– Alle Hardware-Server sind verschlüsselt.

– BIOS/UEFI mit Passwort geschützt.

– Bootreihenfolge/-geräte nicht änderbar ohne Passwort.

– USB-Ports für externe Medien gesperrt. Ein nicht zugelassenes Gerät wird einfach ignoriert, nicht als neue Hardware initialisiert und nirgends angezeigt. Zugriff auf solche Hardware ist damit unmöglich.

– Alle LAN-Dosen über MAC-Filter „geschützt“. Ja, es gibt MAC-Spoofing, ich weiss.

– Client-WLAN ausschliesslich über 802.1x

– Zugang zum Guest-WLAN wird auf Anfrage mit individuellen Credentials ermöglicht. Erneute Anmeldung alle 30 Minuten notwendig.

– Firewalls sind sehr strikt eingestellt. Alles, was nicht explizit erlaubt ist, wird blockiert. Und es ist ausgehend quasi nur TCP-Port 443 offen. Mails werden über ein Gateway entsprechend geroutet.

– Apropos Mails: Auch da wird rigoros gefiltert. Ausgehende Mails werden digital signiert und bei Bedarf verschlüsselt.

– Mailanhänge über 20MB ausgehend sind blockiert.

– Mailanhänge über 5MB eingehend sind blockiert.

– Mailanhänge mit potenziell ausführbarem Code sind blockiert.

– Mailanhänge ausgehend werden blockiert, wenn das angehängte Dokument keine öffentliche Freigabe hat.

– Dokumentfreigaben können nicht zurückgestuft werden. Ein internes Dokument kann somit nicht an einen externen Empfänger geschickt und auch nicht rückwirkend auf „öffentlich“ gestuft werden.

– Zugang zu One-Click-Hostern u.ä. ist blockiert.

– Aus dem Firmennetz schnell private Mails checken? Keine Chance.

– Zugang zum Firmengelände nur mit Badge. Der Badge steuert auch den Zugang zum Gebäude und den Räumlichkeiten. Erlaubt aber keinen direkten Zugang zu den Serverräumen ohne weitere Authentifizierung.

– Alle Racks sind abgeschlossen. Die Schlüssel dazu liegen im Safe und können beim Vorgesetzten bei Bedarf abgeholt werden.

– Alles wird protokolliert: Gelände betreten/verlassen, Gebäude betreten/verlassen, Türen+Fenster geöffnet/geschlossen, …

– Vollständige 24/7 Videoüberwachung innen und aussen.

– Paketlieferung werden – sofern möglich – immer nur nach vorheriger Registrierung des Boten samt Ausweis etc. vor der Lieferung angenommen. Lieferungen, die unangemeldet sind oder wo diese Art nicht möglich ist, wandern durch eine Schleuse und werden individuell freigegeben.

Wir haben darüber hinaus noch weitere Sicherheitsvorkehrungen, die ich hier im Detail nicht nennen darf. Alles, was ich bisher aufgezählt habe, sollte zumindest zum Grossteil nicht nur Standard bei Konzernen sein, sondern auch für den Mittelstand gelten. Für Kleinunternehmer ist der Aufwand hingegen zu hoch. Das ist klar.

Wir beauftragen zudem regelmässig Pentester, um unser Sicherheitssystem zu knacken. Niemandem ist es bisher gelungen, Malware oder ähnliches zu installieren oder Daten rauszutragen. Ich hoffe, das bleibt auch so.

Da gibt es heute Berichte über 2 gefeuerte IT-Chefs bei der Süd-West-IT. Die haben wohl früher das Probleme IT-Sicherheit etwas anders gesehen.

Mir wird mittlerweile immer speiübel, wenn Firmen wie Microsoft tolle neue bahnbrechende Neuerungen oder Änderungen einführen. Meistens bringen die nämlich keinen Mehrwert, und, im schlimmsten Fall geht etwas kaputt, oder es ist schlechter als die vorherige Lösung.

Und seit Satya Nadella Microsoft CEO ist, passiert das auffallend häufig, wie ich finde.

Definitiv.

Wow.. So viele Security Spezialisten..

Windows Hello austricksen mit Fotos? Das ist kein Android…

Windows Hello macht etwas unsicherer? Hat überhaupt wer ne Ahnung wie das System funktioniert?..

„Weshalb diverse Securitytools auch dazu raten, biometrische Anmelde- und Sicherheitsfunktionen abzuschalten.“

Ist das die gleiche Firma die dir Ihr Rootkit andreht was du unbedingt auf jeden Server ballern sollst damit Sie dir wieder einen Bluescreen bescheren wenn Sie ein fehlerhaftes Update raushauen? Have Fun

Das die Pin nur auf dem Gerät funktioniert indem der Windows Hello Container platziert ist anscheinend auch keinem bekannt? Wie denn auch wenn man es nie benutzt. Sind Passcodes am Smartphone unsicher?

Bitte den Artikel um folgenden Link ergänzen, evtl. versteht es dann der ein oder andere..

Quote:

„It should not be confused with User Account Control (UAC), which is more of a defense-in-depth feature.“

https://techcommunity.microsoft.com/blog/windows-itpro-blog/administrator-protection-on-windows-11/4303482

Es geht darum das der Account selbst im Usermodus bleibt, und ein expliziter Admin Account erstellt wird der dann den Prozess ausführt und dessen Session danach direkt wieder gekillt wird. Mit aktiviertem VBS ist dieser Prozess komplett isoliert.

Aber wenn die Security Spezialisten hier es besser wissen, jedem das seine

Ich würde mir wünschen, das man auch das nötige Fachwissen besitzt bevor man solche Aussagen trifft. Die meisten Kommentare hier sind purer Hass auf Microsoft. Was ich recht amüsant finde. Dreht sich diese Seite doch um Windows

MCSA Server 2016

Azure Administrator Associate

Azure Solutions Architect Expert

Nochmal zum Thema Windows Hello und unsicher..

Wir benutzen das ganze auch für sowas z.b.

Aber ist in den Augen der meisten wohl auch eine zusätzliche Lücke die ich damit geschaffen habe

https://learn.microsoft.com/en-us/windows/security/identity-protection/hello-for-business/rdp-sign-in?tabs=intune